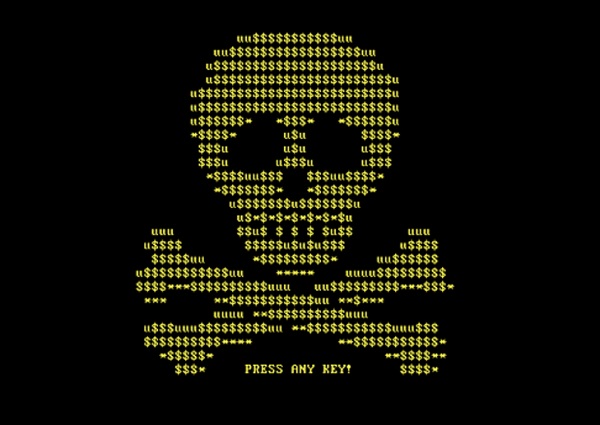

‘PetrWrap’, PsExec툴 사용해 어떤 엔드포인트에도 접근 가능한 랜섬웨어 설치

카스퍼스키의 Anton Ivanov와 Fedor Sinitsyn는 ‘PetrWrap’이라고 명명된 이 공격은 PsExec 툴을 사용해 어떠한 엔드포인트에도 접근할 수 있도록 랜섬웨어를 설치한다고 말한다.

카스퍼스키 포스트는“PetrWrap 공격을 행한 그룹은 지난 4월 크랙된 기존 Petya를 사용하는 대신, 즉각적으로 본래의 Petya 랜섬웨어를 패치하는 특수 모듈을 만들었다”고 언급하고 있다. 즉각적인 패치를 통해 Petya가 감염을 시도한다는 사실을 숨기도록 설계되었고, PetrWrap은 Petya와는 다른 자체 암호 루틴을 사용한다.

만약 PetrWrap 개발자가 Petya 랜섬웨어를 서비스 모델로 사용한다면, 감염된 사용자의 데이터를 복호화하기 위해 Petya 개인키가 필요할 것이다. 그러나 PetrWrap 개발자들은 이에 대한 솔루션으로 그들이 가진 암호로 ECD 구현을 대체했다. 해당 암호는 Petya가 사용한 mbedtls 라이브러리 대신 OpenSSL 라이브러리 구성 요소를 사용한다.

한번 설치가 완료되면 감염된 사용자의 NTFS 파티션의 MFT(Master File Table)은 결국 기존의 Petya 보다 개선된 스키마로 암호화되게 된다. 새 멀웨어 개발자들은 그들이 소유한 로우 레벨 부트로더를 사용하지 않았고, 이 때문에 이전 버전의 Petya에서 발견된 허점들이 발견되지 않았다. 한편, 카스퍼스키는 PetrWrap 시그니처를 가지고 있다고 말했다.

★정보보안 대표 미디어 데일리시큐!★

■ 보안 사건사고 제보 하기

★정보보안 대표 미디어 데일리시큐 / Dailysecu, Korea's leading security media!★

Tag

#랜섬웨어

저작권자 © 데일리시큐 무단전재 및 재배포 금지