맨디언트는 구글 위협 분석 그룹(Threat Analysis Group; 이하 TAG)과 협력해 중국 연계 공격 그룹인 APT41의 지속적인 캠페인에 대한 새로운 연구 결과를 최근 발표했다.

분석 내용에 따르면, APT41로 알려진 중국 해킹 그룹은 글로벌 물류, 미디어, 엔터테인먼트, 기술, 자동차 분야의 여러 조직을 표적으로 삼아 성공적으로 침투한 지속적으로 사이버 공격 캠페인을 감행하고 있다. 이번 공격은 주로 이탈리아, 스페인, 대만, 태국, 터키, 영국에 운영 중인 조직을 대상으로 이루어졌다.

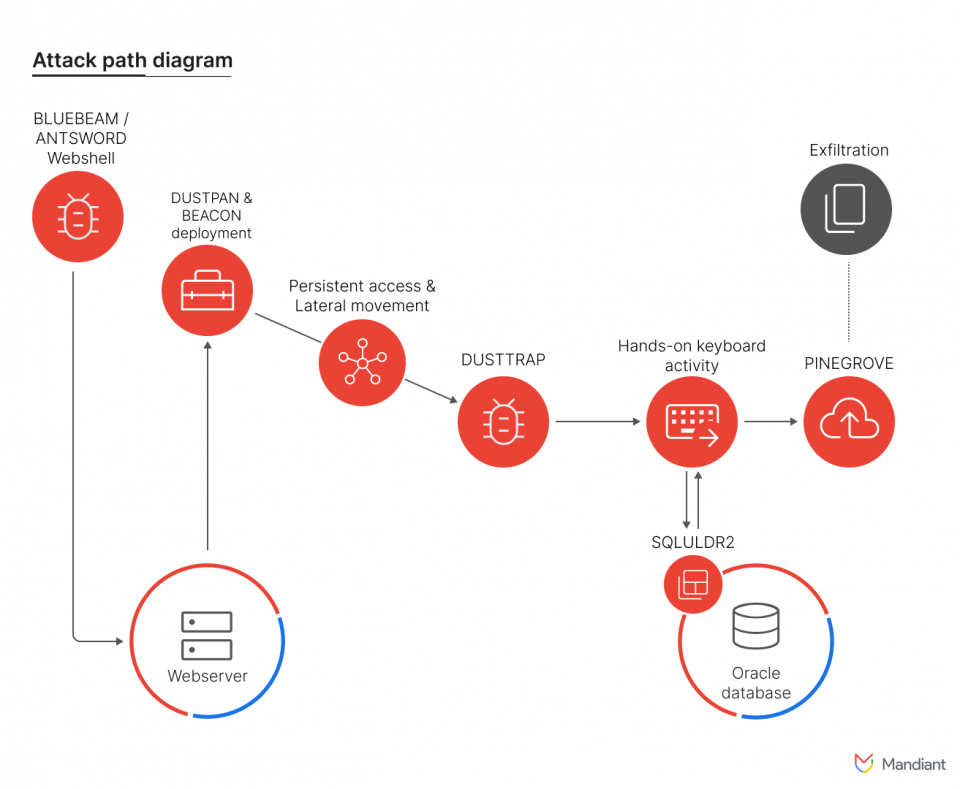

APT41은 2023년부터 다수의 피해자 네트워크에 장기간 무단으로 접근하여 민감한 데이터를 추출해왔다. 이들은 ANTSWORD와 BLUEBEAM 웹 셸을 결합하여 DUSTPAN을 실행하고, 이를 통해 BEACON 백도어를 사용해 명령 및 제어 통신을 수행했다. 침투가 진행됨에 따라 APT41은 DUSTTRAP을 활용하여 직접적인 키보드 활동을 수행했다. 또한 SQLULDR2와 같은 공개 도구를 사용하여 데이터베이스에서 데이터를 복사하고, PINEGROVE를 사용해 데이터를 Microsoft OneDrive로 유출했다.

맨디언트는 최근 APT41이 Tomcat Apache Manager 서버에 ANTSWORD와 BLUEBEAM 웹 셸을 설치해 지속성을 유지하고 있음을 확인했다. 이 웹 셸들은 2023년부터 활성화된 상태였다. APT41은 이러한 웹 셸을 사용해 certutil.exe를 다운로드하고, 이를 통해 DUSTPAN 드로퍼를 은밀히 로드했다. 이로 인해 BEACON 백도어가 메모리 내에서 실행되었다.

APT41의 침투가 진행됨에 따라 DUSTTRAP 드로퍼가 배포되었다. DUSTTRAP은 암호화된 악성 페이로드를 메모리에 로드하여 최소한의 포렌식 흔적을 남기고 실행되었다. 이러한 페이로드는 APT41이 제어하는 인프라와의 통신 채널을 설정하거나, 일부 경우에는 침해된 구글 워크스페이스 계정과 통신하여 악성 활동을 정상적인 트래픽과 혼합시켰다. 해당 구글 워크스페이스 계정은 무단 접근을 방지하기 위해 차단 조치됐다.

이들은 오라클 데이터베이스에서 데이터를 내보내기 위해 SQLULDR2를 사용했으며, PINEGROVE를 활용해 대규모 민감 데이터를 조직 네트워크에서 OneDrive로 체계적으로 유출했다.

구글의 TAG와 협력하여, 맨디언트는 이번 캠페인으로 인해 타격을 입은 여러 조직에 대한 정보를 공유했다. 피해를 입은 조직들은 이탈리아, 스페인, 대만, 태국, 터키, 영국 등 여러 대륙에 걸쳐 있다. 해킹 대상 조직은 주로 유럽과 중동에 위치한 물류 및 해운 부문에 집중되었으며, 미디어와 엔터테인먼트 부문은 주로 아시아에 위치해 있었다.

APT41의 경제적 이익을 위한 활동은 비디오 게임 산업을 주요 목표로 삼아 소스코드와 디지털 인증서를 탈취하거나 가상화폐를 조작하고 랜섬웨어를 배포하는 등의 활동을 주로하고 있다. 이들은 일반적으로 첩보 작전에 사용되는 비공개 악성코드를 이용해 이러한 경제적 이익 활동을 수행했다.

이번 분석을 통해 APT41의 활동을 더욱 명확히 이해하고, 한국도 향후 유사한 위협에 대비할 수 있도록 해야 할 것이다.

★정보보안 대표 미디어 데일리시큐 / Dailysecu, Korea's leading security media!★