2024년 2분기는 DDoS(Distributed Denial of Service) 공격이 급증하고 정교해진 시기였다. 클라우드플레어(Cloudflare)의 18번째 분기별 DDoS 위협 보고서에 따르면, 전 세계적으로 분산된 네트워크를 통해 이러한 공격의 심각성과 확산이 더욱 두드러졌다. 클라우드플레어는 전 세계 230개 이상의 도시에 걸쳐 있는 네트워크를 통해 모든 웹사이트 중 19%에 서비스를 제공하면서, DDoS 공격 동향에 대한 독보적인 인사이트를 제공하고 있다.

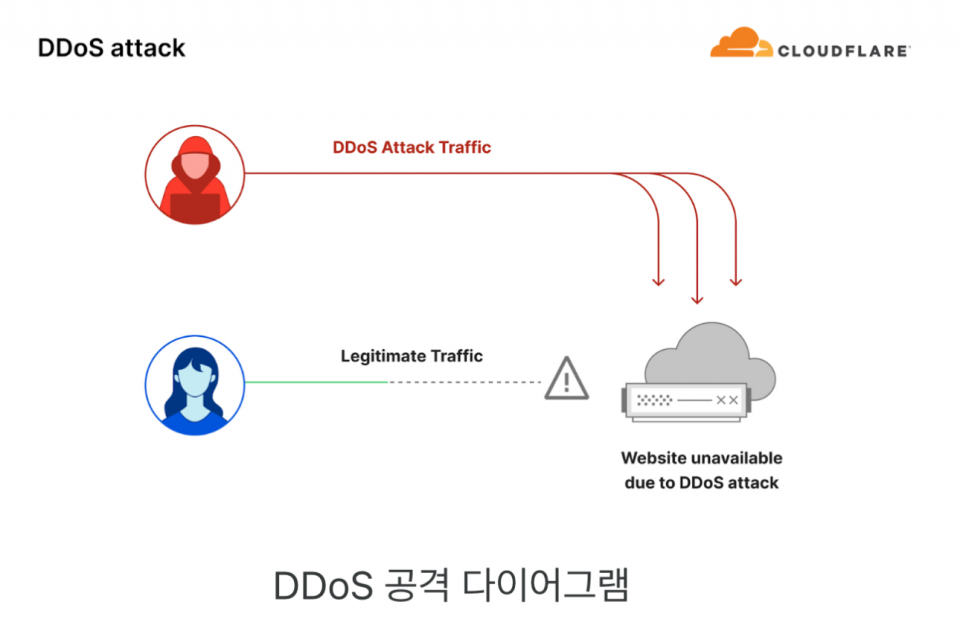

DDoS 공격은 다수의 인터넷 출처에서 발생한 트래픽을 사용해 피해자의 서버를 압도하고, 정상적인 사용자 트래픽을 처리할 수 없게 만드는 방식으로 이루어진다. 이로 인해 웹사이트나 모바일 앱과 같은 인터넷 서비스가 중단되거나 지장을 받아 사용자가 서비스를 사용할 수 없게 된다. 일반적으로 DDoS 공격은 서버의 용량을 초과하는 트래픽을 유도하여 서비스 가용성을 저하시키는 방식으로 진행된다.

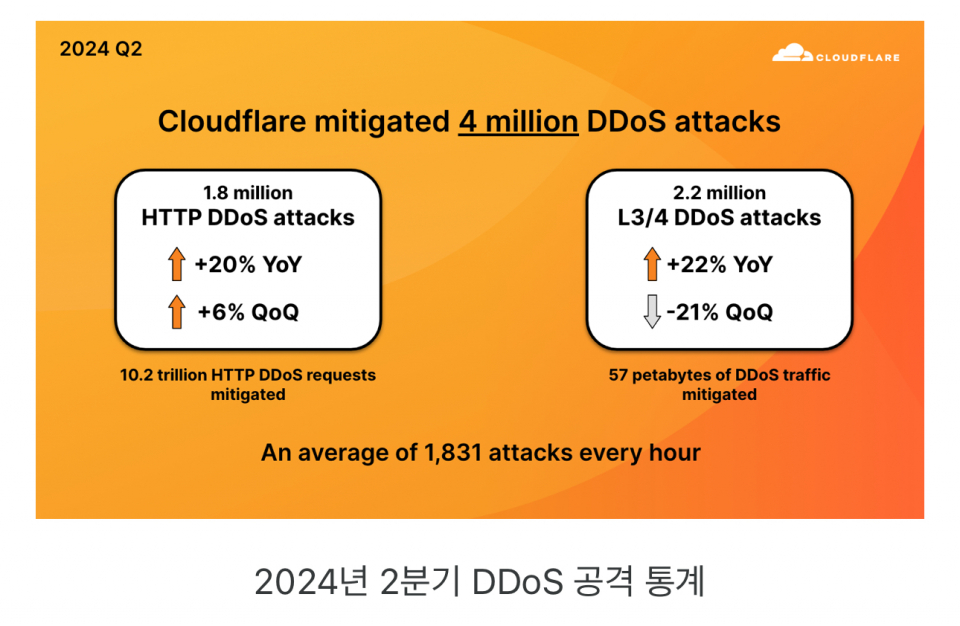

클라우드플레어의 데이터에 따르면, 2024년 2분기 DDoS 공격 건수는 전년 대비 20% 증가했다. 이는 사이버 위협 행위자의 능력이 크게 향상되었음을 시사한다. 클라우드플레어는 1분기에 450만 건, 2분기에 400만 건의 DDoS 공격을 완화했으며, 이는 전년 대비 급격한 증가세를 보여준다.

이번 분기 동안 매우 정교한 DDoS 공격이 관찰되었다. 이러한 공격에 대응하고 완화하기 위해 클라우드플레어의 자동화된 방어 시스템은 10배 더 많은 지문을 생성해냈다. 이는 위협 행위자의 능력이 역대 최대 수준에 도달했음을 나타낸다. 예전에는 이러한 정교한 공격을 수행할 수 있는 도구와 능력이 국가 수준의 행위자나 국가 주도 행위자에게만 제한되어 있었으나, 생성형 AI와 오토파일럿 시스템의 등장으로 일반 사이버 범죄자들도 이러한 능력을 보유하게 되었다.

2024년 2분기에 발생한 400만 건의 DDoS 공격은 220만 건의 네트워크 계층 DDoS 공격과 180만 건의 HTTP DDoS 공격으로 구성되었다. HTTP DDoS 공격은 정교하고 무작위화된 특성으로 인해 1,900만 개의 지문이 생성되었으며, 이는 정규화된 180만 개보다 10배 이상 많은 수치이다.

2024년 5월, 랜섬 DDoS 공격을 경험한 클라우드플레어 고객의 비율은 16%로, 지난 12개월 동안 최고 수준에 도달했다. 2분기 전체를 보면 랜섬 DDoS 공격을 신고한 고객의 비율은 12.3%로, 전 분기(10.2%)보다 약간 높았다.

DDoS 공격을 수행한 주체에 대해 응답자의 75%가 누가 자신을 공격했는지, 왜 공격했는지 모른다고 답했다. 공격자나 공격 이유를 알고 있는 응답자 중 59%는 경쟁업체를, 21%는 불만을 가진 고객이나 사용자를, 17%는 국가 수준의 위협 행위자를 지목했다.

2024년 2분기에 가장 많은 DDoS 공격을 받은 국가는 중국이었다. 그 뒤를 터키, 싱가포르, 홍콩, 러시아, 브라질, 태국 등이 이었다. 이 순위는 HTTP DDoS 공격, 네트워크 계층 DDoS 공격, 총 트래픽 등의 여러 지표를 종합해 매겨졌다.

가장 많은 공격을 받은 산업은 정보 기술 및 서비스 산업이었으며, 그 뒤를 통신, 서비스 제공업체, 통신사 산업이 이었다. HTTP DDoS 공격만 분석할 경우, 게임 및 도박 산업이 가장 많은 공격을 받았다.

2024년 2분기 DDoS 공격의 최대 출처는 아르헨티나였다. 그 뒤를 인도네시아와 네덜란드가 이었다.

DNS 기반 DDoS 공격은 여전히 가장 일반적인 공격 벡터로, DNS 폭주 및 DNS 증폭 공격을 합쳐 37%를 차지했다. SYN 폭주가 23%로 2위를, RST 폭주가 10%로 3위를 차지했다. 모든 유형의 TCP 기반 DDoS 공격은 전체 네트워크 계층 DDoS 공격 중 38%를 차지했다.

지난 분기 동안 전체 HTTP DDoS 공격의 절반은 클라우드플레어에 알려진 봇넷을 대상으로 한 독점 휴리스틱을 사용하여 완화되었다. 29%는 가짜 사용자 에이전트, 가장 브라우저, 헤드리스 브라우저를 통한 공격이었다. 추가 13%는 의심스러운 HTTP 속성을 가지고 있었으며, 7%는 일반 폭주로 나타났다.

2분기 동안 전체 웹 트래픽의 약 절반이 HTTP/2를 사용했으며, 29%가 HTTP/1.1을, 20%가 HTTP/3를 사용했다. HTTP DDoS 공격 트래픽의 76%는 HTTP/2 버전을, 약 22%는 HTTP/1.1 버전을 사용했다.

DDoS 공격의 대부분은 짧은 지속 시간을 보였다. HTTP DDoS 공격의 57% 이상, 네트워크 계층 DDoS 공격의 88%가 10분 이내에 종료되었다. 그러나 HTTP DDoS 공격의 약 4분의 1이 1시간 이상 지속되었고, 약 5분의 1이 하루 이상 지속되었다.

대부분의 DDoS 공격은 상대적으로 규모가 작았다. 네트워크 계층 DDoS 공격의 95% 이상이 초당 500메가비트 미만을 유지했고, 86%가 초당 50,000패킷 미만을 유지했다. HTTP DDoS 공격의 81%는 초당 요청 5만 개 미만을 유지했다.

2024년 2분기 DDoS 공격 현황은 위협 행위자의 능력과 정교함이 계속해서 발전하고 있음을 보여준다. 특히 생성형 AI와 오토파일럿 시스템의 등장으로 인해 일반 사이버 범죄자들도 국가 수준의 정교한 공격을 수행할 수 있게 되었다. 이러한 상황에서 조직은 자동화된 DDoS 방어 시스템을 갖추는 것이 중요하다. 클라우드플레어는 이를 위해 상당한 리소스를 투자하고 있으며, 고객이 인터넷 규모의 애플리케이션을 효과적으로 구축하고 보호할 수 있도록 지원하고 있다.

DDoS 공격은 앞으로도 계속해서 증가할 것으로 예상되며, 이를 방어하기 위한 기술적 대응책의 중요성이 더욱 부각될 전망이다.