맨디언트가 최근 미국과 유럽의 보안연구원을 타깃으로 다양하고 새로운 툴을 사용하는 북한 사이버 해킹 공격그룹의 활동을 발견하고 관련 보고서를 1, 2편으로 나눠 발표했다.

맨디언트 측은 “새롭게 발견된 해킹 툴은 도난당한 암호화폐가 어떻게 북한 작전 자금을 추가적으로 지원할 수 있었는지에 대해 시사한다. UNC2970은 미국과 유럽의 보안 연구원을 주된 공격 대상으로 삼았지만 이번 활동의 성공 여부를 판단할 충분한 데이터는 아직 수집되지 않았다”며 “또한, UNC2970는 최근 가짜 인사담당자 계정을 이용해 링크드인에서 사용자를 직접 공략하는 방법으로 전환했다. 맨디언트는 이전에 이 그룹의 일부 활동을 UNC4034로 추적했지만 현재는 UNC2970으로 통합했다”고 전했다.

맨디언트가 템프.허밋(Temp.Hermit) 공격그룹 계열이라고 추정하는 UNC2970가 새롭게 사용하는 몇 가지 툴은 다음과 같다.

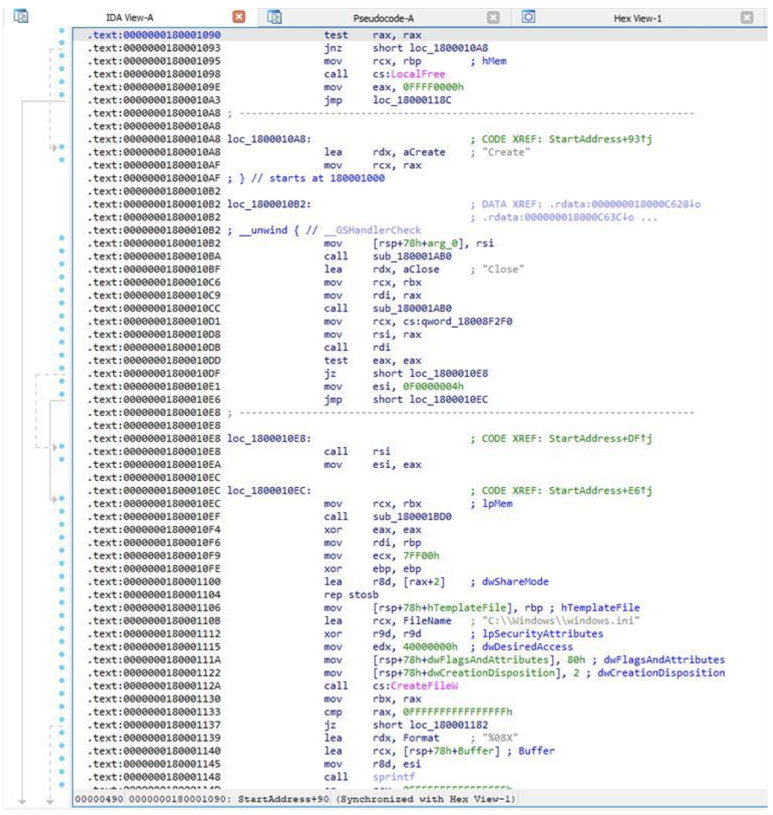

△터치시프트(TOUCHSHIFT): ▲키로거(keylogger) ▲스크린샷 유틸리티 ▲완전한 기능을 갖춘 백도어까지 다양한 후속 툴링을 사용할 수 있게 지원하는 툴

△터치샷(TOUCHSHOT): 실행 중인 시스템의 스크린샷을 촬영해 이후 공격자가 회수할 수 있도록 파일로 저장

△라이트시프트(LIGHTSHIFT): 페이로드를 위한 메모리 내 전용 드로퍼

△라이트샷(LIGHTSHOW): 라이트시프트에서 배포하는 페이로드로, 동적정〮적 분석 방해에 사용되는 두 가지 주요 반분석(anti-analysis) 기술을 활용하는 유틸리티

△라이트샷은 특히 북한의 탐지 회피 능력이 향상됐음을 암시함

△리드시프트(LIDSHIFT): 타이트VNC(TightVNC)의 트로이 목마화 버전

△리드샷(LIDSHOT): 암호화된 DLL을 메모리에 주입하는 리드시프트의 보조 기능으로, 주입된 DLL은 트로이 목마화된 노트패드++(Notepad++) 플러그인으로 다운로더 역할을 수행함

△후크샷(HOOKSHOT): 오픈SSL(OpenSSL)의 정적 연결 구현을 활용해 C2와 다시 통신하는 터널러

△사이드쇼(SIDESHOW): C/C++로 작성된 백도어로, C2 서버와 HTTP POST 요청을 통해 통신함

맨디언트는 1편에서 북한의 위협 행위지 집단인 UNC2970의 전술, 기술, 절차(TTP)와 여러 침입 과정에서 사용한 맬웨어와 도구에 대해 설명했다. 1편의 핵심 내용은 기업의 클라우드 전환에 발맞춰 UNC2970의 TTP가 진화하고 있다는 것이다.

이런 추세를 더 자세히 알아보기 위해 이번에 공개된 2편에서는 UNC2970이 BYOVD(Bring Your Vulerable Device)를 통해 더욱 쉽게 침해를 하는 방법을 소개했다. 참고로 BYOVD는 사용자가 개인 장치를 이용해 업무를 보는 BYOD(Bring Your Own Device)에서 파생된 개념으로 사용자가 보안이 취약한 개인 장치로 조직의 네트워크 및 시스템에 접속하는 것을 뜻한다. 공격자는 BYOVD를 이용해 조직의 네트워크에 더 편히 침투할 수 있다.

UNC2970의 캠페인을 조사하는 과정에서 맨디언트는 UNC2970이 침해한 손상된 호스트 대부분이 '%temp%_SB_SMBUS_SDK.dll' 파일과 의심스러운 드라이버를 포함하고 있으며 이들 파일은 디스크에 동시에 생성되었다는 것을 알 수 있었다.

2022년에 대응한 여러 사고에서 UNC2970과 관련된 취약한 드라이버 세트를 활용하는 것이 관찰되었다. 여기에는 Dell DBUtil 2.3, ENE 테크놀로지 디바이스 드라이버가 포함됩니다. UNC2970은 탐지 회피를 위해 이 두 드라이버를 모두 활용했다. 이외에 더 많은 취약한 드라이버는 커널 드라이버 유틸리티(KDU) 툴킷에서 찾을 수 있다. 따라서 UNC2970이 다른 공급업체의 취약한 드라이버를 악용하는 사례가 앞으로 계속 발생할 가능성이 높다고 볼 수 있다.

맨디언트는 여러 해 동안 BYOVD 기법을 탐지하고 완화하기 위래 노력해 왔으며, 발견된 취약점을 보고하기 위해 업계 동맹과 긴밀하게 협력해 왔다. UNC2970에 대한 연구를 수행하는 동안 공격자자 접근할 수 있었지만 취약하다는 것을 몰랐던 취약한 드라이버를 발견했다. 이 취약점은 아직 활용된 사례가 보고되고 있지 않고 있다. 맨디언트는 MITRE에 이 취약점을 보고했고, 이는 CVE-2022-42455로 지정되었다.

맨디언트는 침입 작업 중 BYOVD를 활용하는 여러 위협 행위자를 지속해서 관찰하고 있다. 이 TTP는 공격자에게 EDR을 우회할 수 있는 효과적인 수단을 제공한다. 따라서 공격자가 이를 앞으로 계속 활용할 것이라 본다. 또한, UNC2970이 보안 연구자를 지속해서 표적으로 삼고 있다는 사실을 놓고 볼 때 이 그룹이 BYOVD를 통해 분석가보다 우위에 서기 위해 툴셋을 계속 확장할 것으로 추정할 수도 있다.

보다 상세한 내용은 아래 링크를 통해 알 수 있다.

1편: 클릭

2편: 클릭

★G-PRIVACY 2023 개최★

▶상반기 최대 개인정보보호&정보보안 컨퍼런스!

▶공무원 및 일반기업 CISO, CPO, 보안실무자 7시간 보안교육 이수!

▶2023년 보안업무에 필요한 최신 실무 정보 및 보안솔루션 정보가 한 눈에!

-주최: 데일리시큐

-후원: 관계 기관

-참가대상: 전국 공공·지자체·교육기관·금융기관·일반기업 CPO, 개인정보보호 담당자, CISO, 정보보안 책임자, 실무자 등

-일시: 2023년 3월 23일(오전 9시~오후 5시 00분)

-장소: 더케이호텔서울 2층 가야금홀

-인원: 공공기관, 지자체, 공기업, 일반기업, 금융기관보안담당자 1,000명 이상

-사전등록: 클릭

★정보보안 대표 미디어 데일리시큐!