자바와 IE 제로데이 이용 악성코드 유포…좀비PC 확산 우려

유명 온라인 게임 커뮤니티이자 정보제공 사이트 인벤(www.inven.co.kr/)에서 자바 제로데이와 IE 제로데이를 이용해 악성코드를 유포한 정황이 2주 연속 발견됐다. 이 사실은 빛스캔(대표 문일준) 사전탐지예방시스템(PCDS, Pre-Crime Detect System)에 의해 포착됐다.한국의 사용자가 웹 사이트에 접속해 취약점이라는 덫에 걸리기 만을 기다리고 있는 공격자들. 해외에서 이와 유사한 사례로 지난해 연말 美 외교자문위원회 웹사이트(CFR, Council on Foreign Relations)에서 발생 한 IE 6, 7, 8을 대상으로 한 제로데이(CVE-2012-4792)가 대표적인 경우다.

조근영 빛스캔 연구원은 “이번 인벤 악성코드 유포건도 그와 같은 사례”라며 “하지만 국내에서는 훨씬 이전부터 발생했던 공격으로 빛스캔에서는 이러한 공격들을 지속적으로 탐지하고 있고 지난 3년 동안 누적한 결과들이 있다”고 강조했다.

조 연구원에 따르면, “지난 1월 12일 14시경 인벤에 악성링크가 삽입되었으며 공격자의 의도 또는 방어하는 웹사이트 관리자의 노력에 따라 수 차례 삽입과 삭제가 반복되었고 최종적으로 1월 13일 13시경에 악성링크가 삭제가 되었다. 또한 1월 19일에도 인벤에서는 악성코드를 유포해 2주 연속으로 악성코드를 유포했다”고 설명했다.

보다 자세히 분석해 보면 이렇다. eval 난독화가 되어 있고 이를 해제해 살펴 보면 자바를 사용했으며 이 악성링크에서 최종 다운로드 된 것은 mixxxx.com에 자체 쉘코드 형태로 삽입되어졌고 자바 제로데이인 CVE-2013-0422가 사용되어진 것을 확인할 수 있다. 평균 60%의 방문자가 악성코드에 감염되지만 최신 자바 취약점을 활용한 덕분에 인벤의 방문자 중 60%보다 훨씬 높은 수치로 악성코드에 감염이 된 것으로 빛스캔 측은 추정하고 있다. 참고로 인벤 사이트는 하루 게임유저들의 방문이 27만명에 달한다.

또한 mixxxx 사이트의 디렉토리 리스팅 정보를 보면 pop.htm은 자바 제로데이며 1월 12일 00시경에 변경된 것을 확인할 수 있고 popup.htm은 IE 제로데이이며 1월 7일 15시경에 최종 변경된 것을 확인할 수 있다.

조 연구원은 “이는 공격자가 적극적으로 제로데이를 활용한다는 뜻”이라며 “IE 제로데이를 활용해 이미 공격이 진행중이었고 공격 성공률을 더욱 더 높이고자 자바 제로데이까지 추가한 상황”이라고 설명했다.

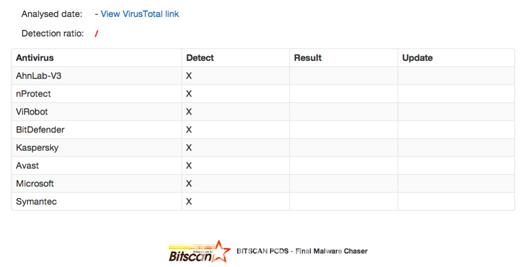

인벤에 공격된 악성코드 파일을 분석해 본 결과, 바이러스 토탈(VT, Virus Total)에 조차 보고가 되지 않았다. 더욱이, 인벤을 통해 다운로드된 악성코드를 분석한 결과 먼저, ‘hxxp://krembay.blogspot.kr/2012/11/copyfile.html’ 사이트에 접속후 다운로드 요청을 한다. 추가 다운로드를 통해 공격자가 원하는 다양한 공격을 수행할 수 있으며, 대부분 금융 정보를 탈취하는 목적이 다수다.

구글의 탐지방식은 악성링크를 탐지하는 방식이 아니며 크롬 브라우저에서 접근 시에 붉은 화면으로 나타나는 것은 Drive by download 라고 하는 접근 시 다운로드 되는 이벤트들이 발생 될 때 차단 화면이 나오게 된다. 이후 상세한 정보를 전달 하기 위해 하위 링크를 검사하여 악성링크의 내용에 대해서 알려주는 역할을 하고 있다. 즉 구글의 Stopbadware의 정보 등재는 홈페이지에서 다운로드 이벤트가 발견 되었다는 것. 그 결과는 빛스캔에서 추적한 내용과 동일한 결과를 보이고 있다는 점이다.

상세 내용을 살펴보면 동의없는 다운로드 및 설치가 발견 되었다는 것과 방문 일시가 2013년 1월 11일에 확인 하였음을 기록하고 있다. 또한 악성코드가 내려온 도메인의 기록을 보면 빛스캔에서 추적한 악성링크와 동일한 mixxxx.com 인 것을 확인 할 수 있다.

조 연구원은 “인벤 사이트에서는 제로데이를 동반한 공격으로 좀비 PC가 대량 양산되었다. 좀비 PC가 된 컴퓨터들인 지금 이 시간에도 공격자들에게 자신의 게임계정정보, 금융정보 등을 전송하고 있을 것”이라며 “또한 공격자들이 마음만 먹는다면 언제든지 DDoS 공격은 발생할 수도 있다”고 경고했다.

방문자 입장에서 취할 수 있는 방법들은 무엇이 있을까. 조근영 연구원은 “최신 자바 보안 업데이트를 하거나 자바를 삭제하는 것이 대안이다. 자바의 경우 불완전한 상태가 계속 되고 있고 빠른 속도로 제로데이들이 출현하고 있어서 반드시 필요한 부분을 제외하고는 삭제하는 방안도 심각하게 고려해야 할 것”이라며 “IE의 경우에도 버전 9 이상으로 업데이트를 하거나 다른 브라우저를 사용해야 안전성을 보장 받을 수 있다. 국내 환경 특성상 IE의 사용 비율이 매우 높으므로 전체의 안정성 확보 차원에서 하위버전의 IE에 대한 단계별 업그레이드 등에 대해 전반적인 고려가 필요한 시점”이라고 강조했다.

덧붙여 그는 “방문자가 많은 사이트들에게는 일정 수준의 법적 규제조치와 함께 선제적이고 긴급한 대응이 상시적으로 이루어져야 할 것”이라고 조언했다.

데일리시큐 길민권 기자 mkgil@dailysecu.com

■ 보안 사건사고 제보 하기

★정보보안 대표 미디어 데일리시큐 / Dailysecu, Korea's leading security media!★

저작권자 © 데일리시큐 무단전재 및 재배포 금지