2024년 3월에 처음 등장한 엘도라도(Eldorado) 랜섬웨어는 윈도우와 VMware ESXi 가상 머신을 모두 타겟으로 하는 새로운 랜섬웨어 서비스(RaaS)로 빠르게 확산되고 있다. 이미 미국의 부동산, 교육, 의료, 제조업 등 여러 분야에서 16개 피해 사례가 보고되었다.

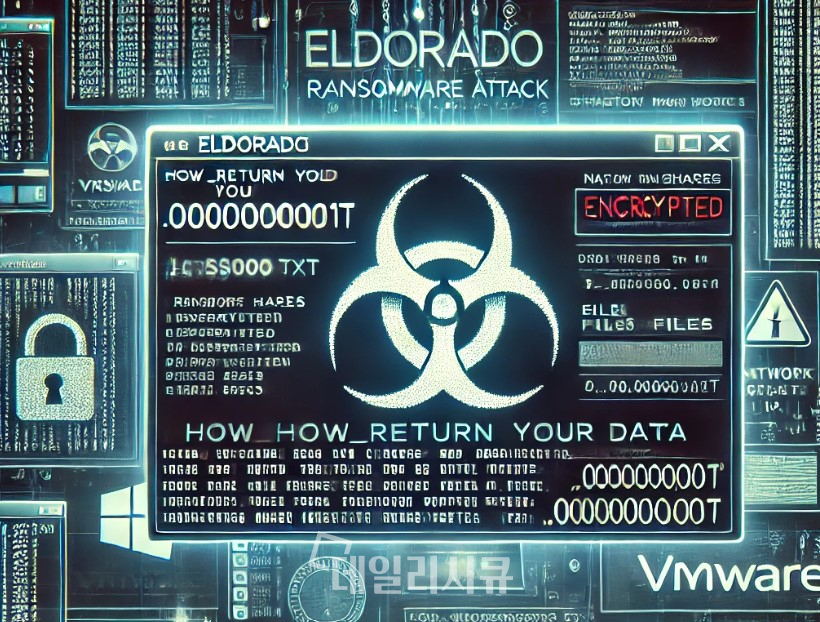

엘도라도 랜섬웨어는 Go 언어로 개발된 악성코드로, 윈도우와 리눅스 플랫폼 모두를 대상으로 하는 두 가지 변종이 있다. 이 랜섬웨어는 ChaCha20 암호화 알고리즘을 사용해 파일별로 고유한 32바이트 키와 12바이트를 생성한 뒤, 이를 RSA OAEP(Optimal Asymmetric Encryption Padding) 방식으로 추가 암호화한다. 감염된 파일은 ".00000001" 확장자로 변경되며, "HOW_RETURN_YOUR_DATA.TXT"라는 이름의 몸값 요구 노트가 주요 디렉토리에 생성된다.

엘도라도는 SMB 통신 프로토콜을 이용해 네트워크 공유 폴더도 암호화하며, 윈도우 시스템에서는 그림자 볼륨 복사본을 삭제해 복구를 어렵게 한다. 특히 DLL, LNK, SYS, EXE 파일과 시스템 부팅 및 기본 기능에 관련된 파일은 암호화에서 제외해 시스템을 사용 불가능하게 만드는 것을 방지한다.

엘도라도 랜섬웨어 개발자는 사용자 맞춤형 공격 옵션을 제공해, 윈도우 시스템에서 공격자는 암호화할 디렉토리, 로컬 파일 제외, 특정 서브넷의 네트워크 공유 타겟 지정, 악성코드의 자동 삭제 방지 등을 설정할 수 있다. 반면, 리눅스 기반에서는 디렉토리 설정 정도의 맞춤형 옵션만 제공된다.

그룹-IB 연구원들은 엘도라도가 RAMP 포럼에서 활발히 홍보되고 있으며, 그 고급 기능으로 인해 많은 동맹을 끌어들이고 있다고 보고했다. 기존의 랜섬웨어 그룹과 달리, 엘도라도는 기존 소스에 의존하지 않고 독자적으로 개발된 것으로 보인다.

Group-IB는 엘도라도 랜섬웨어와 같은 위협에 대응하기 위해 다음과 같은 방어 조치를 권장했다.

-다중 인증(MFA) 도입: 모든 시스템과 계정을 다중 인증으로 보호해 무단 접근을 방지한다.

-엔드포인트 탐지 및 대응(EDR) 사용: EDR 도구를 활용해 랜섬웨어 지표를 신속하게 탐지하고 대응한다.

-정기적인 데이터 백업: 빈번하고 안전한 백업으로 공격 시 데이터 손실을 최소화한다.

-AI 기반 분석: 고급 분석 및 악성코드 탐지 도구를 사용해 실시간 위협을 감지한다.

-정기적인 보안 패치 적용: 시스템을 최신 보안 패치로 유지해 취약점을 차단한다.

-몸값 지불 자제: 몸값 지불은 데이터 복구를 보장하지 않으며, 추가 공격을 유발할 수 있어 절대 지불하지 않아야 한다.

★정보보안 대표 미디어 데일리시큐 / Dailysecu, Korea's leading security media!★