국내 인터넷뱅킹 정보를 수집할 목적으로 제작된 파밍 악성코드가 시디스페이스(CDSpace) 가상 드라이브 프로그램의 업데이트 서버를 통해 지난 9월 10일 오후 3시경부터 유포되는 것이 확인됐다. 이용자들의 각별한 주의가 요구된다.

이번 파밍 악성코드를 분석한 내용을 포스팅한 보안블로그 ‘울지않는 벌새’는 다음과 같이 설명하고 있다.

해당 악성코드 감염 방식을 살펴보면 시디스페이스 구버전이 설치된 환경에서 업데이트를 시도할 경우 "C:Program FilesCDSpaceCDSpace8CDSpaceUpdate.exe" 파일이 생성돼 최신 버전으로 패치가 이루어지는 과정에서 악성 파일이 다운로드될 수 있다.

다운로드된 악성 파일은 외부 서버가 아닌 시디스페이스 정식 업데이트 서버에서 다운로드되고 있으며 이는 서버 관리자 권한이 탈취된 것으로 보인다.

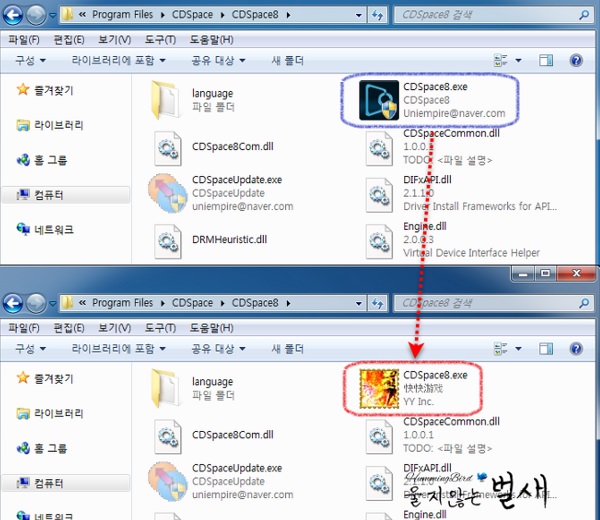

이를 통해 구버전 파일은 악성 파일로 패치가 이루어진다.

패치된 CDSpace8.exe 악성 파일은 윈도우 방화벽 설정을 변경해 외부와의 통신이 차단되지 않도록 ‘快快游戏’ 이름으로 허용 프로그램에 추가한다.

또한 기존의 CDSpace8 시작 프로그램 등록값 외에 사용자 맥어드레스 값을 기반으로 한 시작 프로그램 항목을 추가해 윈도우 시작 시 악성 파일이 자동 실행되도록 구성한다.

자동 실행된 CDSpace8.exe 악성 파일은 ‘users.qzone.qq.com’ 서비스에 등록된 특정 계정 정보를 체크해 미국에 위치한 ‘98.126.13.26’ IP 주소값을 받아온다.

이를 기반으로 웹 브라우저 실행을 통해 포털 사이트 접속 시 자동 구성 스크립트에 추가된 "127.0.0.1:1172/F240ED201BD1CF1C4248E" 주소를 통해 Proxy Auto-Config (PAC) 스크립트를 체크하도록 구성되어 있다.

난독화된 스크립트에는 15개의 국내 은행 주소가 포함되어 있으며, 사용자가 해당 주소에 접근할 경우 동일하게 제작된 가짜 금융 사이트로 연결하도록 하는 역할을 수행한다.

이는 국내 백신 프로그램들이 파밍 악성코드 대응 방식으로 호스트 파일을 감시함에 따라 호스트 파일 수정없이 가짜 사이트로 연결할 수 있도록 2016년 1월경부터 도입된 방식이다.

이를 통해 사용자가 포털 사이트 메인에 접속할 경우 금융감독원 메시지창이 생성되어 보안 인증 절차를 진행하도록 각 은행으로 접속을 유도하는 행위를 확인할 수 있다.

특히 사용자로 하여금 빠른 접근을 하도록 인터넷 익스플로러 웹 브라우저의 홈페이지 주소를 ‘네이버’로 변경을 시도한다.

하지만 웹 브라우저에서 표시된 URL 주소와는 다르게 실제로 접속된 네이버 메인 페이지 주소는 ‘www.naver.com.org’ 임을 알 수 있다.

또한 금융감독원에 표시된 국내 금융권 주소의 경우에도 웹 브라우저 상에서는 정상적인 URL 주소로 표시가 이루어진다.

1. KB국민은행 : www.kbstar.com.org

2. NH농협 : www.nonghyup.com.org

3. 신한은행 : www.shinhan.com.org

4. 우리은행 : www.wooribank.com.org

5. 한국씨티은행 : www.citibank.co.kr.org

6. 우체국 : www.epostbank.go.kr.org

7. IBK기업은행 : www.ibk.co.kr.org

8. KEB하나은행 : www.keb.co.kr.org

9. 새마을금고 : www.kfcc.co.kr.org

10. SC제일은행 : www.standardchartered.co.kr.org

11. 수협 : www.suhyup.co.kr.org

12. 신협 : www.cu.co.kr.org

13. 부산은행 : www.busanbank.co.kr.org

14. 광주은행 : www.kjbank.com.org

15. 경남은행 : www.knbank.co.kr.org

하지만 실제 연결된 금융 사이트 URL 주소는 ‘98.126.13.26’ IP 주소를 통해 연결되는 내부 주소로 구성된 파밍 사이트다.

이를 통해 동일한 디자인을 한 가짜 금융 사이트 접속 시 "보다 안전한 인터넷뱅킹 이용을 위하여 2016년9월10일부로 인터넷뱅킹 스마트폰뱅킹 텔레뱅킹 이 모든 서비스를 이용하시려면 (개인.기업)추가인증을 하신 후 이용이 가능합니다" 메시지를 생성해 개인/금융 정보를 입력하도록 유도한다.

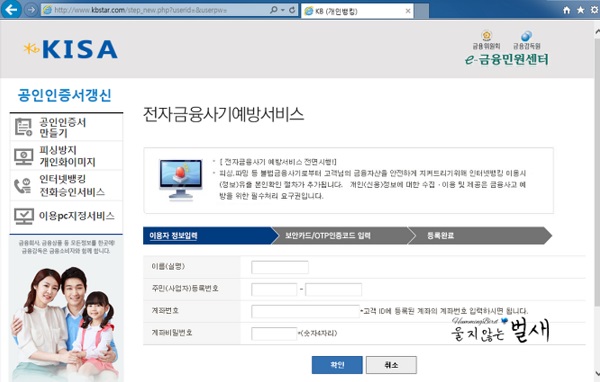

연결된 ‘전자금융사기예방서비스’에서는 개인정보 및 금융 정보, 보안카드/OTP 인증코드를 모두 입력하도록 한 후 계좌에 입금된 금전을 인출하는 행위가 이루어진다.

감염된 CDSpace8.exe 악성코드는 실행 시마다 NPKI 공인인증서를 스캔해 존재할 경우 "C:Users%UserName%AppDataLocalTempDFD2FD(드라이브명)_npki" 폴더에 복사한 후 임시 폴더(%Temp%)에 ZIP 압축 파일 형태로 저장한다.

이후 "98.126.13.26/bing.php?p" IP 서버로 수집된 공인인증서가 포함된 ZIP 압축 파일을 전송하는 행위를 수행한다.

따라서 이용자는 CDSpace 가상 시디 프로그램이 설치된 환경에서는 포털 사이트 접속 시 금융감독원 메시지가 표시될 경우 메모리에 상주하는 CDSpace8.exe 프로세스를 찾아 종료한 후 제어판에서 CDSpace 프로그램을 찾아 제거할 것을 권고한다.

또한 "인터넷 옵션 → 연결 (LAN 설정) → 자동 구성 스크립트 사용" 항목에 추가된 URL 주소(127.0.0.1)를 삭제하고 반드시 체크 해제를 해야 한다.

그는 “파밍 악성코드는 일반적인 악성코드와는 다르게 금융감독원 메시지가 표시되는 등 외형적으로 인지할 수 있다는 점에서 사용자가 조금만 관심과 주의를 기울인다면 감염되어도 금전 피해로 연결되지 않는다는 점에서 인터넷 시대에서 보안에 관심을 조금만 더 가지길 바란다”고 강조했다.

★정보보안 & IT 대표 미디어 데일리시큐!★