지난 6월3일부터 6월 5일까지 워싱턴DC에서 개최된 ‘가트너 시큐리티 서밋 2024(Gartner Security & Risk Management Summit 2024)에서 Sr Director Analyst Eric Ahlm(이하 에릭)은 “Growing Your SOC With Purpose, Not Impulse”를 주제로 강연했다.

에릭은 가트너 ITL 팀의 시큐리티 오퍼레이션 분야를 다루고 있으며, SOC 보안운영센터 구축 및 운영 방법과 더불어 SOC 보안운영센터 성능 및 성숙도를 향상시키기 위한 연구 자료를 제공해 왔다. 또한 보안과 관련된 시장의 트렌드, 아키텍처와 운영 문제를 이해하고 있음에 따라 이 강연을 통해 충분한 인사이트를 제공해 주었다.

이번 강연에서 에릭은 “어떻게 하면 기업과 조직은 목적을 가지고 SOC를 성장시킬 수 있는지? 올바른 방향과 시장 동향에 맞게 성장하고 있는지?” 스스로에게 질문을 던지면서 다음과 같이 답했다. “기업에 보안 사고가 발생하면 조직은 SOC 보안운영센터의 성장을 위한 요구사항을 전달하고 경영진은 예산을 지원합니다. 새로운 프로젝트가 생겨나고 수많은 제품들이 벤더를 통해 제공되는데 이것이 SOC 보안운영센터를 성장시키는 최선의 방법인지 의문이다.”고 하면서 부수적인 사건 없이 SOC 보안운영센터를 성장시킬 수 있는 방법을 찾는 것이 중요하다고 전했다.

이 글을 쓰고 있는 본인 또한 유사 상황을 많이 경험한 바 있다. 대체로 많은 기업들이 보안 사고에 직면했을 때 사고 대응 및 보완을 목적으로 긴급 투자를 계획하고 실행하는 사례가 많이 있다. 그리고 특정 상황이 발생함에 따라서 그 상황을 해결하기 위해 적재적소에 필요한 제품과 기술을 도입하고 공급받기도 한다. 이런 방법론이 올바르지 않다는 얘기는 아니다. 다만, 에릭이 언급한 것처럼 부수적인 사건이 없는 상황에서 보안 운영에 대한 정확한 목적을 가질 수 있다면, 비로소 이전보다 더 나은 방향으로 SOC 보안운영센터를 성장시킬 수 있다는 것이다.

그렇다면 언제, 어느 시기에 SOC 보안운영센터를 성장시키고, 강화하기 위한 계획이 필요한가? 에릭은 다음 두가지의 요소를 예로 들었다.

▶SOC Functionality(기능) 측면의 시기: 누락된 기능이 있거나 기능은 존재하지만 기업이 필요로 하는 범위를 포함하지 않을 때.

▶SOC Performance (수행 능력) 측면의 시기: 보안 제품의 탐지율이 이해 불가능한 수준으로 낮거나 응답 시간이 일관되지 않을 때.

위 두가지 요소 모두 SOC 보안운영센터의 기능적 또는 수행능력에 있어 부족한 부분이 있음을 의미한다. 따라서 기업은 지속해서 기존 보안 인프라스트럭쳐 및 보안 솔루션 등의 문제점은 없는지 신규 기술 및 제품 대비 기능과 수행능력이 저하되진 않았는지 파악하고 인지했을 때에 SOC 보안운영센터를 성장시키기 위한 계획을 준비해야 한다.

이를테면 전통적인 시그니처 방식의 안티바이러스 제품 대비해서 인공지능 머신러닝/딥러닝 기반의 EPP, EDR 솔루션의 탐지율이 높아 엔드포인트 보안 솔루션 변화를 고려해야 될 시기가 도래한 경우 등을 말할 수 있다.

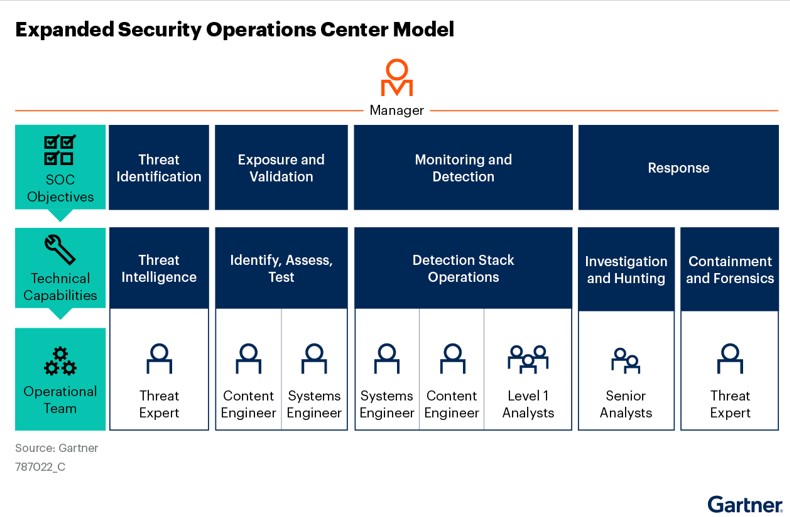

다음으로 에릭은 모든 SOC 보안운영센터가 갖춰야 할 네가지 영역을 아래와 같이 정의하면서, 이상적이지 못한 예를 들었고, 기업은 어느 영역에서 성장을 계획하고 실행해야 되는지 설명했다.

▶SOC 보안운영센터가 보유해야 할 확장 영역 참조

1. 위협 인텔리전스(Threat Intelligence)

2. 위협 노출 측정 및 유혀성 검증(Threat Exposure assessment and validation)

3. 위협 모니터링 및 탐지(Threat Monitoring and detection)

4. 위협 대응(Threat Response)

에릭은 “이상적이지 못한 예로, 조직은 보안 이슈가 발생할 때마다 모니터링 및 탐지 기술에 투자해 오는 경향이 많았다. 그러나 도입한 제품이 기존 보안 인프라에 통합되지 않거나 위협에 노출된 자산에 대한 평가와 용도 등의 이해 부족으로 굉장히 즉흥적인 투자를 감행해 오고 있다.”고 전하면서 지금까지 SOC 보안운영센터를 성장시키기 위한 물적, 인적 투자가 없었던 것이 아니라 상호 불균형 했던 것이라고 설명했다.

다음 이미지에 표현된 SOC 보안운영센터 확장영역의 투자 비율은 가트너에서 제시한 어느 한 곳으로 치우치지 않는 균형을 찾아 성장을 계획하고 실행해야 됨을 의미하지만, 이 투자 비율은 참조하면 좋은 자료임에는 틀림없지만, 실제로는 기업의 상황과 맞는 영역에 집중해야 할 것으로 보인다.

즉, ‘우리가 탐지하지 못한 위협은 무엇인지? 위협이 인텔리전스에 포함되지 않은 이유는 무엇인지? 대응하기 위한 전문 인력과 서비스 제공사 리소스는 충분했는지?’와 같은 객관적인 질문의 자문을 통해 부족한 영역을 찾아 적절한 투자와 집중이 필요함을 의미한다. 서두에 언급한 것처럼 이와 같은 과정이 포함되지 않은 SOC 보안운영센터는 비 계획적이면서, 조금 더 강한 표현으로는 충동적인 제품의 도입으로 이어질 수 있음을 시사한다.

마지막으로 에릭은 3M (Means, Measurability, Method / 수단, 측정, 방법론)을 통해 적절한 제품 및 기술을 도입하고 성숙한 SOC 보안운영센터로 성장하는 방법을 가이드 했다.

▲첫 번째, Means(수단): 조직에서 목적하는 정말 필요로 하는 기능인지에 대한 이유다. 이를 테면 기업에 유입되는 피싱(Phishing)이 증가함에 따라 기존의 솔루션이 충분한 기능을 갖고 있는지 검토하고 그렇지 않다면 새로운 기술 또는 제품의 검토가 필요하다.

▲두 번째, 측정(Measurability): 앞서 목적했던 기능의 측정이다. 당연하지만 피싱 (Phishing)이라는 위협을 탐지하기 위한 특징과 기능을 갖추고 있는지 확인한다. 그런데 여기서 주의해야 될 사항으로 공급 업체는 판매 목적을 갖고 있기 때문에 고급 기능을 소개하며 소비자를 현혹할 수 있다는 것이다. 조직이 주목해야 되는 부분은 문제점에 대해 실제로 적절한 분석과 대응하기 위한 방법론을 갖추고 있거나 제안할 수 있는지 측정해야 된다는 내용이다.

▲세 번째, 방법론 (Method) – 도입을 위한 소비 방식을 의미한다. 목적했던 기능을 얻기 위해 반드시 새로운 제품을 구입할 필요가 없을 수도 있다. 기존에 보유한 제품의 추가 적인 기능일 수도 있고, 동일한 공급 업체의 새로운 기능을 구독하는 형태일 수도 있다.

여기서 기고자 또한 유사 경험을 한 적이 있다. 장치 제어가 필요한 조직이 새로운 제품을 검토했는데, 특정 엔드포인트 솔루션의 부가적인 기능으로 장치 제어가 가능함을 제언해 불필요한 “방법론 (Method) 소비 방식”을 바꾼 사례가 존재한다.

에릭의 강연을 종합해보면 충동적이지 않게 SOC 보안운영센터를 성장시키는 방법은 조직의 문제점과 필요한 목적을 분명히 해야 한다는 부분이다. 끊임없이 조직의 기준에 맞는 목적을 계획하고, SOC 보안운영센터 성숙도를 위한 마일스톤과 목표에 따라 기술을 평가하고 평가된 기술의 결과를 측정해 소비 방법을 결정해야 한다고 안내했다.

이 기고를 통해 기업과 조직이 보다 나은 SOC 보안운영센터로 성장하기를 기대해본다.

[글. 권표 수석 / 파고네트웍스 MDR센터 / CPTO (Chief Product & Technology Officer)]

★정보보안 대표 미디어 데일리시큐 / Dailysecu, Korea's leading security media!★