제 8회 Zer0Con(제로콘)이 지난 4월 4~5일, 여의도에 위치한 페어몬트 엠베서더 서울 그랜드볼룸에서 성황리에 개최됐다. 올해 제로콘은 20개국, 200명 이상의 버그 헌터, 취약점 분석가 및 익스플로잇 개발자 등 실무자들이 참가하였고, 11개 후원사와 함께 진행되었다.

제로콘 운영사인 POC Security(피오씨시큐리티. 대표 정진욱)는 이번 제로콘은 참가자와 11개 후원사 그리고 VIP까지 역대 최대 규모인 200명 이상의 인원이 참석했다고 밝혔다.

이번 제로콘 후원사로는 △다이아몬드 후원사에 Binary Gecko(바이너리개코, 독일), △골드 후원사에 Corellium(코렐리움, 미국), Crowdfense(크라우드펜스, UAE), Hayyim security(하임시큐리티, 한국), SSD Labs(이스라엘), △실버 후원사에 Dataflow Forensics(이탈리아), ENKI(엔키, 한국), Meta(메타, 미국), TRENCHANT(트랜첸트, 미국)가 컨퍼런스를 빛내주었고, △After Party 후원사인 Blue Frost Security(독일), Dataflow Security(이탈리아)의 후원으로 제로콘의 열기가 더해졌다.

POC Security 정진욱 대표는 첫째날 오프닝을 통해 “연구환경과 시장의 변화가 클수록 각 구성원은 각자 역할의 기본을 지키는 것이 중요하다. 기본을 지킬 때 변화에 유연하게 대응할 수 있는 능력이 생긴다. 제로콘의 역할은 취약점 연구원을 위한 컨퍼런스가 되는 것이다.”라고 말하며 제로콘의 취지를 설명했다.

제로콘의 시작을 장식하는 첫 발표는 Interrupt Labs의 4명의 연구원 Georgi Geshev & Joffrey Guilbon & Mateusz Fruba & Max Van Amerongen가 맡았다. 실제 발표는 Georgi Geshev & Joffrey Guilbon가 맡아 진행하였으며, “Beyond Android MTE: Navigating OEM's Logic Labyrinths”라는 주제로, 지난 10년간의 Mobile Pwn2Own 활동으로 찾았던 버그들을 연계하여 MTE(Memory Tagging Extension)가 적용된 최신 Samsung 및 Xiaomi 제품에서도 간단하게 적용할 수 있다는 것을 증명하여, 그 과정 속의 에피소드도 함께 발표되었다. 그리고 제로콘의 취지와 걸맞게 특정 휴대폰의 제로데이를 공개하며 발표를 마무리했다.

다음으로 구글 크롬 브라우저에서만 수십개의 CVE를 보유하고 있는 Qihoo 360 Vulnerability 소속 Nan Wang(@eternalsakura13)과 중국 칭화대 소속의 Zhenghang Xiao(@Kipreyyy)의 “Attacking Chrome from Runtime to JIT Once Again” 발표로 이어졌다. 그들은 V8에서 발생하는 두 가지 취약점을 집중 분석하고, Heap memory corruption을 어떻게 크리티컬한 공격으로 발전시킬 수 있는지 설명하며 이들 또한 깜짝 발표로 Firefox 제로데이에 관한 내용을 발표하여 많은 호응을 얻었다.

iOS 탈옥 오픈소스 소프트웨어인 Dopamine 2.0을 개발한 Lars Fröder도 발표자로 참가했다. 그는 “How to Jailbreak iOS 16”라는 주제로 PAC 우회를 포함하지 않은 최초의 PPL 우회를 기반으로 한 기술들을 발표하였으며 온라인상으로 가장 많은 반응을 얻어내 큰 사랑을 받았다.

Auxilium Cyber Security의 기술 이사 Thomas Sermpinis(@Cr0wTom)는 “Back to the Future: Old Vulnerabilities Becoming New Again” 주제로 발표한다. 그는 OEM 및 Tier 1을 대상으로 다수의 침투 테스트를 진행하여 100개에 달하는 자동차 공급업체의 보안 수준을 끌어올렸다. 그러나 공급업체의 하드웨어가 소형화됨에 따라 보안 요소에 대한 고려가 제대로 이루어지지 않았고, 특히 난수 생성의 정교함이 떨어짐을 지적했다. 안전하지 않은 난수 생성으로 인해 최신 차량을 익스플로잇 하는 것이 얼마나 쉬운 일인지 설명하고, 겨우 10달러 하드웨어로 전체 차량에서 단 몇 분 만에 취약점을 발견할 수 있음을 실제 ECU를 대상으로 시연을 진행했다.

Pwn2Own 2023과 2024에서 Ubuntu LPE에 성공한 Theori의 조민기 연구원도 발표에 참여했다. “Exploiting a Missed Linux Kernel Patch in a KernelCTF Instance” 라는 주제로 리눅스 커널의 nftables에서 발견한 취약점과 kernelCTF용으로 제작한 익스플로잇을 공개했으며 리눅스 커널 보호기법 CONFIG_SLAB_VIRTUAL, CONFIG_KMALLOC_SPLIT_VARSIZE 및 CONFIG_RANDOM_KMALLOC_CACHES를 소개하고 이를 우회하는 기술을 제시했다.

가상화폐에서 일반적으로 하드웨어 지갑은 안전하다고 여겨진다. 그러나 Offside Labs 연구원 NWMonster와 Slipper는 “Revealing One Key Security Insight for Hardware Wallets” 발표를 통해 하드웨어 지갑이 안전하지 않을 수 있음을 증명했다. 그들은 하드웨어 암호화페 지갑을 분석하고 원격 코드 실행이 가능한 취약점을 이용해 개인 키를 추출하는데 성공했으며, 이번 발표에서 발표자는 하드웨어 지갑을 둘러싼 보안 문제에 대해 설명한 후 실제 해킹 시연을 선보였다.

1일차 발표가 모두 종료된 후 첫째날 파티의 후원사인 독일의 Blue Frost Security가 POC Security와 함께 파티를 주관했다. 이날 운영진과 발표자, 후원사 그리고 몇몇 외국인 참가자들로 구성된 80명과 함께 맛있는 저녁식사와 의미있는 네트워킹을 즐겼다.

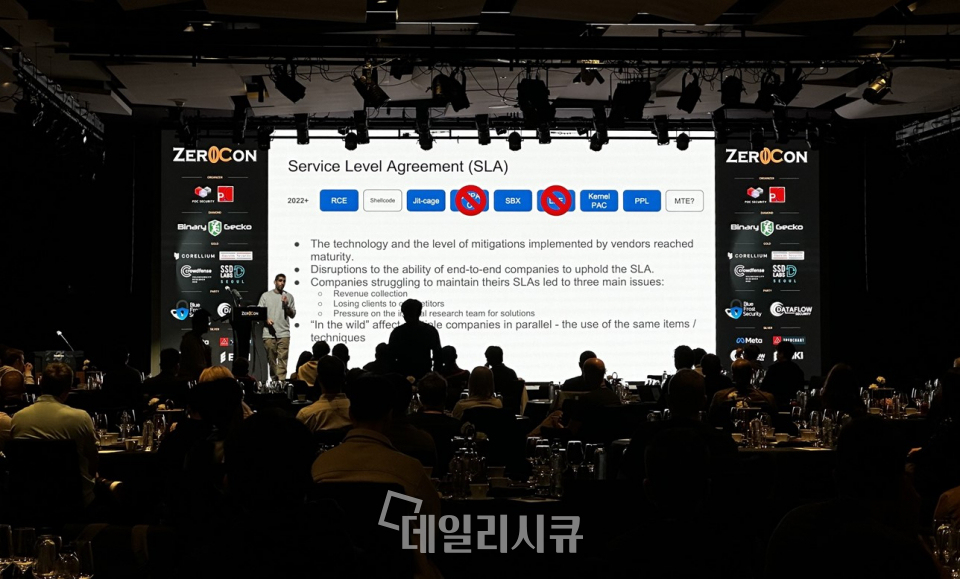

2일차 첫 발표는 Maor Shwartz의 “The Boom, the Bust, the Adjust and the Unknown” 주제로 시작한다. 그는 현재 사이버 보안 산업은 업계 전체를 재편하는 중요한 변화를 겪고 있다고 말했다. 시장을 구성하는 주체, 상호 작용, 현재의 상황을 이끄는 추세와 이벤트, 업계가 앞으로 직면해야 하는 과제에 대해 나열하였고 앞으로 취약점 보안 사업의 가까운 미래 모습에 대해 이야기하며 둘째날 첫번째 발표를 성공적으로 진행했다.

ARM에서는 메모리 보호를 위해 PAC(Pointer Authentication Code) 및 MTE(Memory Tagging Extension) 보호기법을 도입했다. 삼성리서치 박진범 연구원은 “Bypassing ARM MTE with Speculative Execution” 발표를 통해 MTE가 적용된 Pixel 8에서 두 가지 부채널(Side Channel Attack) 취약점을 소개했다. 해당 발표에서 PAC/MTE를 비교 분석하여 MTE를 우회하는 것이 어려운 이유를 설명하고, 새롭게 찾게된 취약점에 대해 설명했다. 더 나아가 리눅스 커널에서 MTE를 우회하는 공격 기술에 대해서도 소개했고 많은 사람들의 관심과 질문을 받아냈다.

Sangfor 연구원 Zhiniang Peng과 개인 연구자 R4nger, Q4n가 준비한 발표는 “Escaping the Sandbox (Chrome and Adobe Pdf Reader) on Windows”로, 윈도우에서의 다양한 샌드박스의 Attack surface(공격 벡터)를 비교하고, 크롬 및 어도비의 SBX(샌드박스 탈출)하는 두 가지 사례가 준비하여 멋진 시연에도 성공했다.

Arsenii Kostromin는 “The Userland Maze — Revealing macOS's Logic Bugs and Security Bypasses” 발표를 통해 macOS 상에서 일반 사용자 수준에서 루트권한으로 상승을 가능케하는 LPE 취약점을 공개했다. softwareupdated 서비스가 Rosetta 2 설치를 위해 일부 부적절한 애플리케이션 설치를 허용하면서 LPE를 달성할 수 있는 경로가 열렸다고 말했으며, 1년 반 이상 애플에 의해 해결되지 않은 SBX(샌드박스 탈출) 취약점에 대해서도 논의했다.

마지막 발표로 CertiK 연구원 Juntao Wu(@Dawuge3)의 “A Deep Dive in Android closed-source ROMs”가 이어졌다. 그는 안드로이드 코드 품질이 지속적으로 개선되고 있으나, 여전히 잘 알려진 공격에서 새로운 취약점이 계속해서 발견되고 있다는 점을 지적했다. 퍼징과 정적 분석 기법에 초점을 두고 지난 몇 년 간의 연구 성과를 회고하며 2024년 제로콘의 마지막 발표를 마무리했다.

모든 발표가 종료된 후 둘째날 파티의 후원사인 이탈리아의 Dataflow Security와 POC Security가 함께 파티를 주관했다. 이날은 첫째날과 다르게 모든 참가자들이 참여할 수 있는 파티였으며 약 120명의 파티 참가자들과 함께 마지막날 제로콘2024의 밤을 장식했다.

피오씨시큐리티 소속이자 제로콘 운영팀인 POC Crew는 “제로콘을 향한 많은 관심 덕분에 컨퍼런스의 질과 양 모두 성장하고 있다. 앞으로도 최고의 발표와 즐길 수 있는 학회가 되도록 노력하겠다” 라고 소감을 밝혔다.

피오씨시큐리티가 한국에서 운영하는 다음 컨퍼런스는 11월 개최될 POC2024이다. 더 자세한 정보는 트위터 @POC_Crew 계정을 통해 확인할 수 있다.

★정보보안 대표 미디어 데일리시큐 / Dailysecu, Korea's leading security media!★