클라우드로 전환이 급속하게 진행되면서 클라우드 취약점 공격이 전년 대비 95%이상 증가했다는 조사결과가 나왔다.

글로벌 클라우드 기반 사이버 보안 기업 크라우드스트라이크(한국지사장 전수홍)가 오늘 ‘2023 크라우드스트라이크 글로벌 위협 보고서(2023 CrowdStrike Global Threat Report)’를 발표했다.

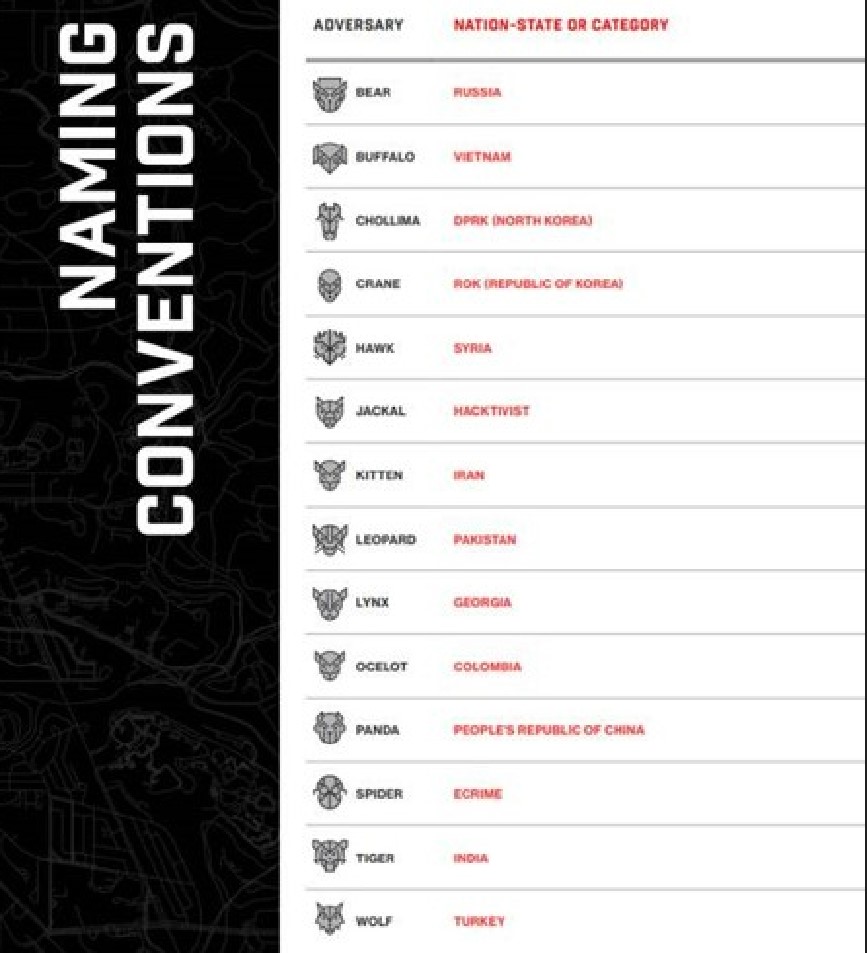

이 보고서는 크라우드스트라이크의 아홉 번째 연례 보고서다. 사이버 범죄 측면에서 가장 위협적인 국가와 진화하는 정치적 목적을 띈 해커인 ‘핵티비스트’의 행태, 동향, 전술을 다루고 있다. 보고서에서는 새롭게 추가된 33개의 공격자를 포함해 전 세계적으로 200개 이상의 공격자를 추적한 결과를 담았다.

보고서에 따르면, 다크웹에서 유포되고 있는 서비스형 멀웨어(MaaS) ‘넥서스’ 중 하나인 중국-넥서스(Nexus) 스파이 활동을 비롯해 신원 기반 위협, 클라우드 취약점 공격 등 패치로 보완된 취약점을 다시 무기화한 공격이 급증한 것으로 나타났다.

전체 공격 중 71%는 악성코드가 없는 형태의 공격으로, 62%였던 전년 대비 증가한 것으로 나타났다. 반면 키보드를 활용해 직접 침투해 공격하는 상호작용형 침입은 전년 대비 50% 증가했다. 이는 점차 안티바이러스 백신이나 자동화 보호를 뛰어넘는 정교한 사이버 공격이 증가하고 있음을 나타낸다.

또한, 다크웹 등을 통한 접속정보 중개상의 광고는 전년 대비 112% 증가해 2,500건 이상으로 파악됐다. 이에 따라 클라우드 취약점 공격과 클라우드 위협 사례는 작년 대비 각각 95%, 200% 증가했으며, 보고서는 이것이 지하 경제에서의 수요 증가와 클라우드 환경이 점차 공격자들의 표적이 되고 있음을 나타낸다고 밝혔다.

보고서에서는 33개의 공격자가 새롭게 등장했으며, 이는 1년간 추가된 공격자 수 중 최대 수치라고 강조했다. 이 중에는 최근의 통신, BPO, 기술 기업을 겨냥한 대형 공격에서 큰 역할을 한 ‘스캐터드 스파이더(Scattered Spider)’와 ‘슬리퍼리 스파이더(Slippery Spider)’ 등이 포함돼 있다. 2021년 말부터 확산된 로그포쉘(Log4Shell)은 여전히 건재하며, 2022년에 마이크로소프트가 패치를 발표한 900여 개의 취약점과 30개의 제로 데이 취약점 중 프록시낫셸(ProxyNotShell), 폴리나(Follina)와 같은 알려진 취약점을 비롯한 새로운 취약점은 국가 간 연결 및 사이버 범죄 공격자들이 패치를 우회하는 과정에서 광범위하게 악용됐다.

보고서에서는 몸값 지불에 머무르지 않고 수익 창출을 목적으로 한 사이버 범죄의 행위도 강조됐다. 2022년에는 데이터 도난 캠페인을 수행한 공격자의 수가 전년대비 20% 증가한 것으로 나타났다. 또한, 2021년 평균 사이버 범죄 발생 시간이 98분이있던 것에 비해, 보고서에서 발표된 평균 사이버 범죄 발생 시간은 84분으로 더 짧아졌다.

보고서는 크라우드스트라이크 인텔리전스(CrowdStrike Intelligence)가 추적한 39개 글로벌 산업 부문과 20개 지역에서 중국-넥서스 스파이 활동이 급증했다는 점을 근거로 모든 기업들이 중국 관련 위협을 경계해야 한다고 밝혔다. 또한, 러-우 전쟁의 사이버 영향은 무시할 수 없는 수준으로, 크라우드스트라이크는 러시아-넥서스 공격자들이 정보 수집 전술과 가짜 랜섬웨어를 사용하는 사례가 급증했다고 밝혔다. 이는 자신의 지역을 확장하려는 러시아의 의도를 시사한다고 밝혔다.

음성 기반 사기인 비싱(vishing)을 통해 악성 소프트웨어를 다운로드하도록 유도하거나, 다중 인증(MFA)을 우회하기 위해 SIM 교체를 사용하는 등 상호작용을 표적으로 한 사회공학 전술도 증가한 것으로 파악됐다.

아담 메이어스(Adam Meyers) 크라우드스트라이크 인텔리전스 총괄은 "지난 1년간 독특한 형태의 위협이 등장했다. 분열된 사이버 범죄 단체들은 더욱 정교한 공격을 시도했고, 위협 행위자들은 끈질기게 패치된 취약점을 피해갔다. 러-우 분쟁을 틈타 중국-넥서스 공격자는 더 많은 활동을 펼쳤다”라며, "오늘날의 위협 행위자들은 사이버 보안 역사상 가장 똑똑하고 정교하며, 풍부한 자원을 보유하고 있다. 빠르게 진화하는 공격자들의 수법, 기술, 목표를 이해하고 최신 위협 인텔리전스를 기반으로 한 기술을 수용해야 이들보다 한 발 앞서 나갈 수 있다”고 밝혔다.

크라우드스트라이크 인텔리전스는 33개의 새로운 공격자를 포함해 총 200개 이상의 공격자를 추적했다. 이 중 20개 이상은 크라우드스트라이크가 명명한 공격자 분류 중 스파이더(Spider: 수익 창출형)로 분류됐다. 새로 추적된 베어(Bear: 러시아-넥서스) 중 고사머 베어(Gossamer Bear)은 러-우 분쟁의 첫 해 정부 연구소, 군수 공급업체, 물류 회사, NGO를 대상으로 개인정보를 탈취하는 크리덴셜 피싱 활동을 활발히 펼쳤고, 새롭게 등장한 시리아-넥서스 공격자 데드아이 호크(Deadeye Hawk)는 이전에 데드아이 자칼(Deadeye Jackal)로 추적된 적이 있는 핵티비스트로 알려졌다.

★정보보안 대표 미디어 데일리시큐 / Dailysecu, Korea's leading security media!★