악명높은 지능형 지속 공격(APT) 조직 블루노로프(BlueNoroff)의 새로운 악성코드가 카스퍼스키 연구진에 의해 발견되었다.

블루노로프는 전 세계적으로 금융기관의 암호화폐, 특히 벤처 자본 기업, 암호화폐 스타트업 및 은행을 노리는 것으로 알려진 해킹조직이다. 블루노로프는 현재 악성코드를 보다 효율적으로 유포하기 위해 새로운 파일 유형을 테스트하고 있으며, 스타트업의 직원들을 유인하기 위한 미끼로 가짜 벤처 자본 기업 및 은행 도메인을 70개 이상 생성한 것으로 알려졌다.

라자루스의 산하 조직인 블루노로프는 정교한 악성 기술을 사용하여 스마트 계약, DeFi(탈중앙화 금융), 블록체인 및 핀테크 관련 업체를 주로 노린다. 2022년 1월 카스퍼스키 연구진이 세계 각국의 암호화폐 스타트업을 대상으로 한 일련의 블루노로프 공격에 대해 보고한 바 있으며, 그후로 큰 변화없이 공격이 지속되었다. 그러나 카스퍼스키의 분석 결과 2022년 가을 무렵 블루노로프의 공격이새로운 공격 방식을 이용하기 시작했으며, 더욱 정교하고 그 어느 때보다 왕성한 활동을 펼치고 있는 것으로 보인다.

예를 들어 대형 금융기관의 직원이 고객이 보낸 계약서 doc 파일을 받는다면 "빨리 파일을 열어보고 상급자에게도 보내야겠다"고 생각할 것이다. 하지만 파일을 열자마자 악성코드가다운로드된다. 이제 공격자는 이 직원의 일상적인 업무를 추적하는 동시에 정보나 돈을 빼내기 위한 전략을 세운다. 감염된 기업 내에서 누군가가 대량의 암호화폐를 전송하려고 하는 순간에 공격자는 거래를 가로채고 수령인 주소를 변경하며 한 번의 시도로 계좌 전체를 털기 위해 이체 한도를 최대한으로 끌어올린다.

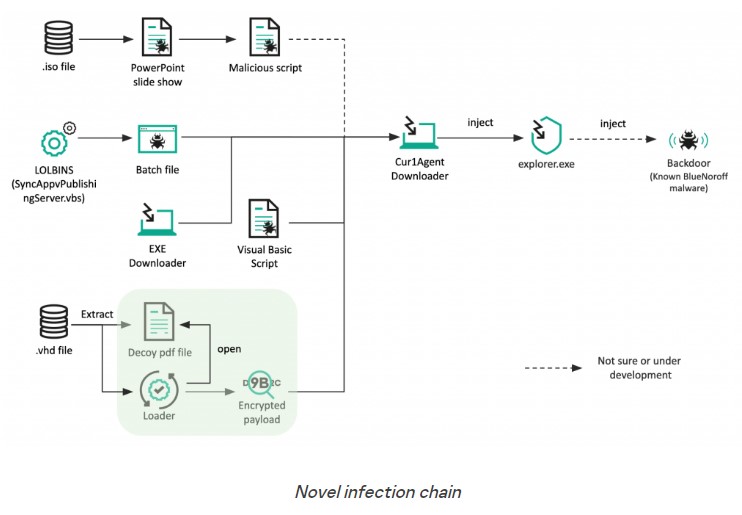

카스퍼스키 연구진은 사이버 범죄자들이 현재 적극적으로 새로운 악성코드 유포 방법을 테스트하고 있는 중이라고 추측하고 있다. 예를 들어 Visual Basic 스크립트, 윈도우 배치 파일, 윈도우 실행 파일 등 이전에는 사용하지 않던 유형의 파일을 사용하여 피해자들을 감염시키고 있다.

뿐만 아니라 고급 수준의 사이버 범죄자들이 즐겨 사용하는 수법에 자체적인 전략을 더해 윈도우 보안을 보다 효율적으로 회피하고 있다. 최근 많은 공격 조직이 MOTW(Mark of the Web) 우회를 위해 이미지 파일을 선택하고 있다. 간단히 말해서 MOTW 플래그는 윈도우에서 사용자가 인터넷에서 다운로드한 파일을 확인하려고 할 때 경고 메시지("제한된 보기" 모드로 파일을 열도록 안내)를 보여주는 보안 수단이다. 이를 피하기 위해 많은 공격 조직이 ISO 파일 형식(소프트웨어나 미디어 콘텐츠 배포에 사용하는 CD 디스크의 디지털 카피)을 활용하고 있으며, 블루노로프 또한 이 방식을 채택했다.

이번에 발견된 악성코드 유포 ISO 이미지 파일은 파워포인트 슬라이드쇼 1개와 비쥬얼 베이직 스크립트 1개를 포함하고 있었다.

블루노로프는 공격의 강도를 높이고 있다. 그 예로 2022년 10월, 카스퍼스키 연구진은 세계적으로 유명한 벤처 자본 회사와 은행으로 가장한 가짜 도메인을 70개나 발견했다. 대부분의 도메인이 Beyond Next Ventures, Mizuho Financial Group 등 일본 회사를 사칭한 것이다. 이는 블루노로프가 일본 금융기관에 큰 관심이 있음을 시사한다.

카스퍼스키 박성수 글로벌 위협 정보 분석팀(GReAT) 책임 보안 연구원은 “최근 발표한 2023년 APT 전망에 따르면 다가오는 2023년은 그 어느 때보다도 강력하고 큰 영향을 미치는 사이버 범죄 대유행의 해로 남을 것이다. 수준 높은 기술과 피해 규모에 있어서는 악명높은 워너크라이와 유사한 양상을 띨 것으로 보인다. 블루노로프의 실험적 공격에서 카스퍼스키가 발견한 바에 의하면 사이버 범죄자들은 정체해 있는 것이 아니라 끊임없이 새롭고 정교한 공격 도구를 테스트하고 분석하고 있다. 새로운 공격을 차단하기 위해서 기업은 보안을 강화하고 직원들에게 사이버 보안 기초 교육을 실시해야 하며 믿을 수 있는 보안 솔루션을 전사적으로 설치해야 한다."라고 당부했다.

기업을 보호하기 위해 카스퍼스키는 다음과 같은 조치를 권고하고 있다.

▲직원들에게 기초적인 사이버 보안 하이진(cybersecurity hygiene) 교육을 실시한다. 피싱 공격 시뮬레이션을 통해 직원들이 피싱 이메일을 파악할 수 있도록 조치한다.

▲사용하는 네트워크에 대한 사이버 보안 감사를 수행하고 네트워크 경계 또는 내부에서 발견된 취약점을 해결한다.

▲Kaspersky Endpoint Security for Business와 같이 동작 기반 탐지 기능 및 알려진 위협과 알려지지 않은 위협까지 효과적으로 차단하는 이상 제어 기능을 갖춘 검증된 보안 솔루션을 사용한다.

▲효율적인 엔드포인트 보안, 위협 탐지 및 대응 제품으로 구성된 사이버 보안 솔루션을 사용하여 보안 기술을 우회하는 신종 위협까지 탐지하고 적시에 조치를 취해 처리한다. Kaspersky Optimum Framework는 EDR 및 MDR을 기반으로 엔드포인트 보안에 필수적인 기술과 도구를 포함하고 있다.

★정보보안 대표 미디어 데일리시큐!