북한 배후 추정 ScarCruft 사이버 공격그룹이 이전에 알려지지 않은 ‘Dolphin’이라는 백도어를 이용한 것으로 추정되며, 이 백도어는 위협 행위자가 대한민국에 위치한 타깃에 사용된 것으로 조사됐다.

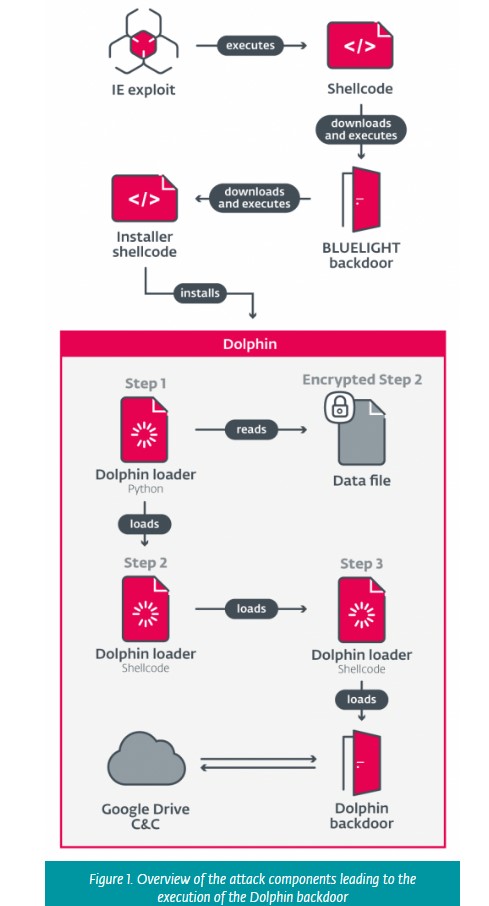

최근 ESET 연구원은 새로 발표한 보고서에서 "백도어는 드라이브 및 휴대용 장치 모니터링, 관심 파일 유출, 키로깅 및 스크린샷 촬영, 브라우저에서 자격 증명 도용 등 광범위한 스파이 기능을 가지고 있다."라고 말했다.

Dolphin 백도어는 데이터 유출 및 명령 및 제어를 위해 구글 드라이브와 같은 클라우드 서비스를 사용하는 악성코드와 함께 선택적으로 배포되는 것으로 알려져 있다.

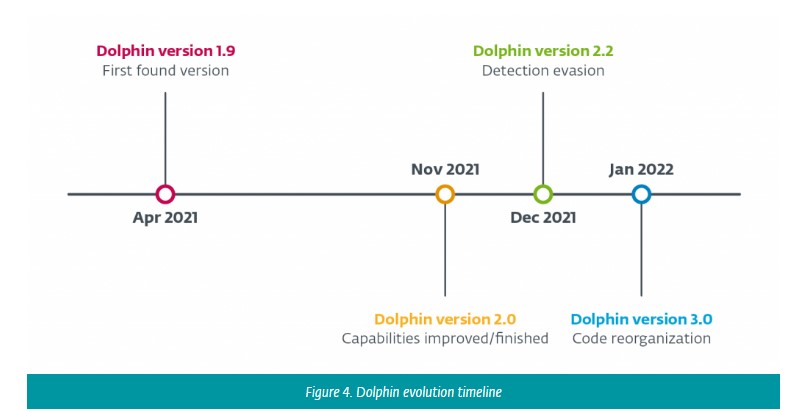

지난해 카스퍼스키가 처음 발견한 이 캠페인은 BLUELIGHT라는 백도어를 드롭하기 위해 두 가지 IE 취약점(CVE-2020-1380 및 CVE-2021-26411)을 무기화한 것으로 알려져 있다.

APT37, InkySquid, Reaper 및 Ricochet Chollima라고도 불리는 ScarCruft는 북한 문제와 관련된 정부 기관, 외교관 및 언론사를 공격한 이력이 있는 지정학적 목적을 가진 APT 해킹그룹으로 대략 2012년부터 활동한 것으로 추정된다.

올해 4월 초, 스테어웰 기업은 BLUELIGHT라는 이름의 또 다른 ScarCruft 백도어와 중복되는 GOLDBACKDOOR라는 맬웨어를 유포해 언론인을 타깃으로 한 스피어 피싱 공격 내용을 공개한 바 있다.

ESET 최신 연구 결과는 BLUELIGHT를 통해 소수의 타깃에 전달된 두 번째 보다 정교한 백도어에 대해 밝혔으며, 이는 고도로 표적화된 스파이 활동인 것으로 조사됐다.

ESET 보안전문가는 BLUELIGHT 백도어가 기본적인 정찰과 악용 후 손상된 시스템 평가를 수행하는 반면 Dolphin은 더 정교하고 선택된 피해자에 대해서만 수동으로 배포된다고 설명했다.

Dolphin이 BLUELIGHT보다 훨씬 강력한 이유는 이동식 장치를 검색하고 미디어, 문서, 이메일 및 인증서와 같은 관심 파일을 추출하는 기능 때문이다.

연구원은 "Dolphin은 클라우드 스토리지 서비스를 악용하는 ScarCruft의 광범위한 백도어 무기고에 또 다른 추가 항목이다. 이전 버전의 백도어에서 발견된 특이한 기능 중 하나는 아마도 위협 행위자의 계정 액세스를 유지하기 위해 피해자의 구글 및 지메일 계정 설정을 수정해 보안을 낮추는 기능이다"라고 전했다.

★정보보안 대표 미디어 데일리시큐!