한국의 피오씨시큐리티와 중국 Pangu(판구)팀이 공동 주최하는 ‘글로벌 모바일 해킹 보안 컨퍼런스 MOSEC(모섹)’이 지난 7월 30일 중국 상하이 완다 호텔에서 열렸다.

MOSEC은 올해로 7회를 맞이하였으며, 작년부터 코로나 상황에 따라 중국에서만 오프라인으로 개최됐다.

중국은 현금 없는 사회를 넘어 카드 없는 사회로 진입하고 있다. 위챗페이, 알리페이 등 간편 결제가 주를 이뤄왔고, 코로나로 인해 비대면 시장 규모가 커짐에 따라 경제 및 산업, 생활 전반의 온라인화가 가속되었다. 중국 해커들 또한 이러한 흐름에 맞춰 모바일 분야에 더 많은 관심을 가지고 공격 및 보안 연구를 진행하고 있다.

이는 MOSEC이 계속해서 중국 내 최고 컨퍼런스 중 하나로 꼽히고, 세계 최고 모바일 연구원들의 지속적인 관심을 받는 이유이기도 하다.

플래티넘 스폰서인 화웨이, Meituan(메이퇀) Security, 앤트그룹(알리바바 그룹의 금융 자회사), Cyber Kunlun(사이버 쿤룬), QiAnXin(치안신), 그리고 골드 스폰서인 Baidu(바이두) 등 중국의 모바일 보안 관련 기업들의 적극적인 후원은 MOSEC의 이러한 중국 내 입지를 바탕으로 하거나, 그 입지를 굳건하게 만들어 주고 있다.

올해 400여명 참석자들과 진행된 MOSEC은 작년과 비슷한 형식으로 진행됐다. 6개 주제 발표가 있었고, 컨퍼런스장 외부에서는 여러 보안 회사들의 부스가 운영되었다. 메인 발표가 끝난 후에는 백주 한잔을 마시면 5분의 발표 시간을 얻을 수 있는 BaijiuCon(백주콘)도 진행됐다. 백주콘을 통해 다수 연구원들이 원하는 주제로 발표하는 시간을 가졌고, 역대 POC 컨퍼런스에서 여러번의 기술 발표를 진행한 MJ0011이 치후360에서 나와 새로 설립한 보안 스타트업 Cyber Kunlun(사이버 쿤룬, https://www.cyberkl.com)을 공개하는 시간도 있었다.

다음은 이번 MOSEC2021의 주요 발표 내용이다.

◇Marco Grassi, Xingyu Chen, "Exploiting a Modern 5G Phone Modem"

Tencent KeenLab 연구원인 Marco Grassi와 Xingyu Chen은 현재 상용화되어 널리 사용되고 있는 5G 네트워크의 스마트폰 모뎀을 분석했다. 사용자 상호작용 없이 원격 메모리 손상을 일으키고 그 활용 방법을 공개했다. 또한 적용 가능한 완화 기능의 역할에 대해서도 분석했다.

발표자들은 VIVO S6 5G 기기를 대상으로 한 SA Mode, Exynos 980SoC, Samsung Shannon Baseband 하에서 행해진 연구에서 디바이스에서 펌웨어를 추출하고, 언팩하여 modem.bin 파일 찾아 로드 주소를 찾고 IDA를 이용했다. 분석 과정에서 stack cookies가 없음을 확인하고 스택 오버플로우를 찾아내기로 했고, baseband 내 네트워크에서 기기로 보내지는 IMS 메시지를 파싱하는 XML 파서에서 IMSPL_XmlGetNextTagName을 호출하는 SIP 메세지의 XML 컨텐츠를 파싱할 때 OTA 원격 코드 실행을 가능하게 하는 스택오버플로우가 발생하는 것을 확인했다. 이에 대한 데모 역시 공개했다.

5G 네트워크는 현재 상용화 되었지만 Stack cookies같은 완화 기법이 제대로 적용되지 않음을 감안할 때 아직 연구 대상이 많을 것이라고 생각된다.

◇Tielei Wang, "Exploitations of XNU Port Type Confusion"

판구팀의 Tielei Wang은 XNU 커널의 Port Type 혼동에 대해 발표를 했다. 이 내용은 POC가 주최한 Zer0Con 2021에서 발표가 되었던 내용이다. M1 칩에 설치된 macOS Big Sur 환경 하에 발생하는 Port Type 혼동 취약점을 분석하고 이를 트리거한 후, 샌드박스를 우회하여 iOS의 모든 Mach 서비스에 액세스하는 테크닉을 설명했다.

발표자는 취약점들을 다양한 방향에서 접근하고 이를 이용해 최종 root 권한까지 획득하는 공격 체인을 자세하게 설명했다. 이 발표를 통해 연구원들은 Port type 혼동을 공격 표면으로 삼아 다양한 취약점을 발견할 수 있을 것으로 생각된다.

◇Hongli Han, Rong Jian, Xiaodong Wang, Peng Zhou, "The Achilles' Heel of Android"

360 Alpha 랩 연구원인 Hongli Han, Rong Jian, Xiaodong Wang, Peng Zhou는 The Achilles' Heel of Android 라는 타이틀로 안드로이드의 프로세스 간 통신에서 사용되는 메커니즘인 Binder에서 발견한 취약점과 이를 이용한 샌드박스 탈출을 설명하고, 브라우저 RCE까지 연결하여 원격 루트를 획득하는 방법을 소개했다. 브라우저 RCE 등을 통해 기기에 접근할 수 있더라도 공격자는 기기 장악을 위해 샌드박스 탈출이 필요한데 Binder는 이를 위한 공격 표면이 될 수 있다.

그들은 브라우저 V8 엔진 취약점 CVE-2020-6537를 사용하여 기기에 접근하고 CVE-2020-0423 Binder 취약점을 이용해 샌드박스 탈출 후 다른 취약점들을 이용해 KASLR 등 완화 기법을 우회해 root 권한 획득 과정을 보였다. 마지막으로 그들은 구글 Root Pixel 4를 이용해 데모를 선보였다.

◇Slipper, "Hacking Android GPU For Fun"

판구팀 Slipper는 Hacking Android GPU For Fun이라는 타이틀로 안드로이드 기기의 GPU에 대해 발표를 진행했다. 그는 몇몇 주요 안드로이드 GPU 커널 드라이버에서 발견된 논리 버그를 설명하고 이를 활용할 수 있는 기술들에 대해서 논의를 진행했다.

특히 Mali GPU 커널 드라이버, Bitfrost GPU 드라이버를 대상으로 CVE-2021-28664, CVE-2016-2067, Qulcomm Adreno GPU 커널 드라이버를 대상으로 CVE-2021-1905, CVE-2021-28663 취약점 분석을 진행하여 현재 성능을 위해 탑재되고 있는 GPU가 공격표면이 될 수 있음을 보였다.

◇S0rryMyBad, "Use JIT Compiler to bypass iOS PAC mitigation"

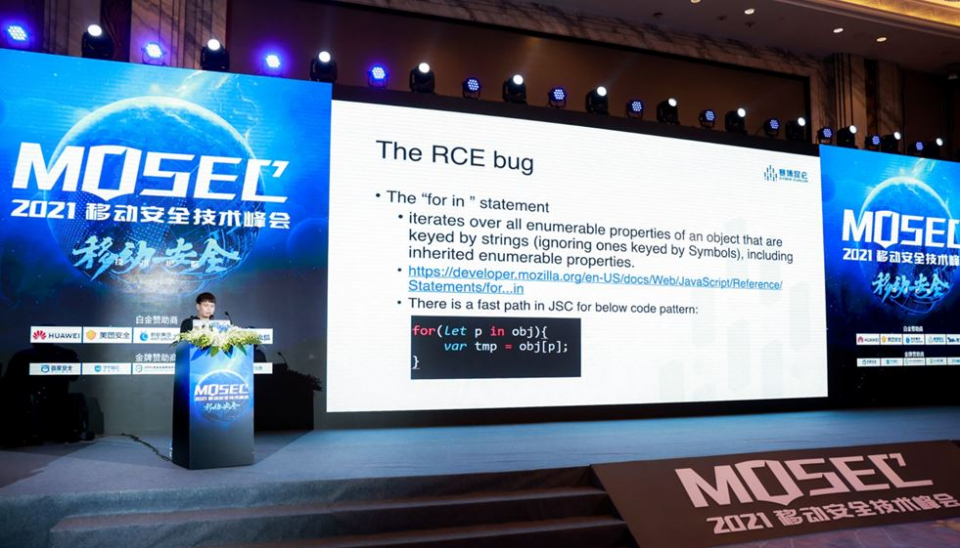

브라우저 연구로 유명한 S0rryMyBad는 최근 사이버 쿤룬(Cyber Kulun)으로 회사를 옮겼다. 이직한 회사 소속으로 진행한 그의 첫 발표는 JIT 컴파일러를 이용한 iOS의 PAC 완화 기법 우회에 대한 내용이다. PAC가 도입된 이후 iOS는 공개 버그바운티에서 공략되지 않고 있었으나 중국에서 진행된 Tianfu cup 2020에서 발표자가 속한 팀은 PAC 우회에 성공했다. S0rryMyBad는 브라우저의 렌더링 프로세스에서 발생하는 AARB R/W 취약점을 이용해 RCE를 일으키고 PAC 완화 기법을 우회하는 방법에 대해서 설명했다.

◇Guanxing Wen & Slipper, "checkm30"

부트롬은 스마트폰에서 가장 먼저 실행되는 중요한 코드로 부트롬 수준의 취약점은 전체 보안 부트 체인에 영향을 미치기에 매우 심각하다고 할 수 있다. iDevice의 부트롬에 존재하는 취약점인 checkm8은 출시된 이후 하나의 게임 체인저로 생각될 정도로 많은 사람들이 이를 통해 iOS 보안 연구를 진행하고 있다.

판구팀의 Guanxing Wen과 Slipper는 유사한 개념의 취약점인 Checkm30(Checkmate30)을 통해 화웨이의 Hisilicon 스마트폰을 공략했다. 그들은 화웨이 스마트폰의 보안 부팅 체인을 설명하고, 실행 환경, USB 통신 프로토콜, 취약점 및 익스플로잇에 대해 논의했다. 그리고 마지막 부분에서 부트로더 잠금 해제, JTAG 디버깅 등을 진행하는 데모를 선보였다.

◇글로벌 해킹보안 컨퍼런스 POC 컨퍼런스…11월 11~12일 개최

한편 MOSEC 운영사인 피오씨시큐리티가 운영하는 POC 컨퍼런스가 11월 11~12일 개최된다. 현재 CFP 제출을 받고 있으며, 국내 코로나 상황이 다시 악화됨에 따라 온라인 개최를 결정했다.

피오씨시큐리티 측은 “올해도 세계적 연구원들의 최신 취약점 연구 내용 등 기술 발표를 준비 중이므로 국내 연구원들의 많은 관심과 참가 바란다”고 전했다.

★정보보안 대표 미디어 데일리시큐!★