오는 4월 8~9일 온라인으로 개최되는 Zer0Con2021(제로콘 2021) 등록 마감이 임박해 오고 있다. 4월 5일까지 등록마감이다.

올해도 고수준 비공개 컨퍼런스 취지에 맞게 오펜시브 연구원들의 기대를 충족시킬 만한 발표 주제가 라인업을 마쳤다.

모든 발표에는 취약점 발견 및 익스플로잇 과정이 포함되어 있고, 일부 공개되지 않은 취약점 관련 내용도 포함된다.

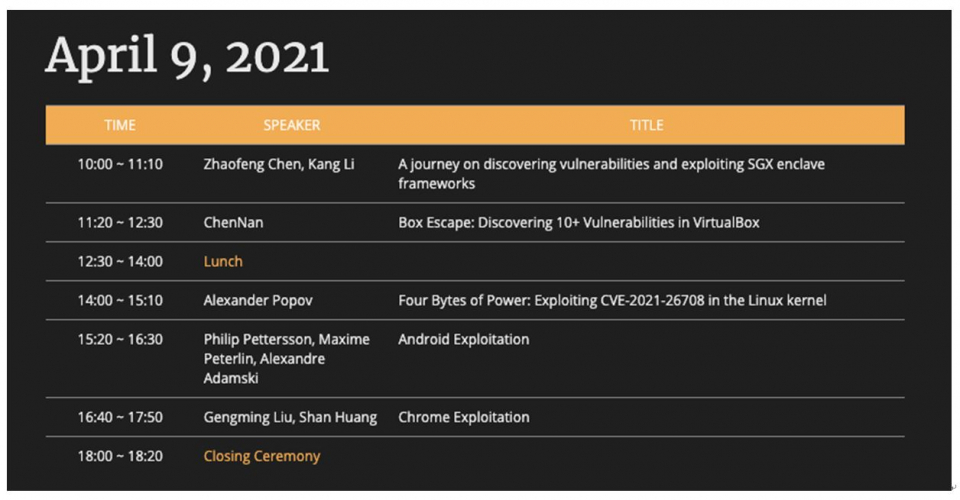

새롭게 추가된 Longterm Security 연구원들의 “Android Exploitation” 발표를 포함해 선정 완료한 10개 주제는 다음과 같다. 순서는 시간표순이다.

◈Pangu Team 멤버 Tielei Wang, Pangu Lab의 Xinru Chi 연구원은 “Rooting macOS Big Sur on Apple Silicon” 발표를 통해 이들이 발견한 XNU 커널에 존재하는 변종 취약점을 설명하고, 애플의 실리콘 프로세서에서 macOS BigSur 루트 권한을 얻을 수 있는 100% 안정적인 익스플로잇 개발 방법을 공유한다. 이 기법은 iOS 익스플로잇에도 적용할 수 있는 것으로 알려졌다.

◈알리바바 Zhenpeng Pan 연구원의 “Three Layers in Apple Driver bug hunting : Pwn macOS Big Sur In One Shot” 발표에서는 CVE-2021-1757에 대한 분석, macOS Big Sur 및 iOS 14에 새로 도입된 보안 기법에 대해 상세히 다룬 후, 이러한 미티게이션과 상관 없이 100% 안정적인 커널 코드 실행 방법을 공개한다.

◈CrowdStrike 연구원인 Yarden Shafir는 “Heap-backed Kernel Pool - The good, the bad and the ugly” 발표를 통해 MS 윈도우의 새로운 커널 풀 디자인 변경으로 인해 커널 풀 익스플로잇을 더욱 어렵게 됐는데, 이에 대한 상세한 기술 분석을 통해 새로운 공격 기술 가능성을 소개할 계획이다.

◈보안업체 Realize의 Cristofaro Mune과 Niek Timmers는 “An Unexpected Cup of QSEE” 발표에서 QSEE 바이너리를 추출하고 공격 기법을 연구하는 과정에서 발견한 임의 코드 실행 취약점(CVE-2020-11256, CVE-2020-11257, CVE-2020-11258, CVE-2020-11259)에 대한 기술적 세부 사항을 공유한다. 타깃과 분석 접근 방식, 취약점 식별 방법, 익스플로잇 등 핵심적인 내용이 포함되므로 관련 분야 연구자들에게 많은 도움이 될 것으로 보인다.

◈Steven Seeley, Zhiniang Peng, cjm00n 연구원은 “Exploiting Microsoft Sharepoint” 발표를 통해 마이크로소프트 Sharepoint 서버의 아키텍처, 공격 표면 및 완화 정책 우회 방법에 대해 중점적으로 다룬 후, 발견한 여러 심각한 취약점들의 상세 정보 및 익스플로잇 방법을 소개할 예정이다.

◈바이두 연구원인 Kang Li와 Zhaofeng Chen은 “A journey on discovering vulnerabilities and exploiting SGX enclave frameworks”라는 주제로 인텔 SGX enclave 보안 모델을 살펴보고, 공격 기법에 대해 소개할 예정이다. 벤더 측의 공격 표면을 줄이기 위한 여러 노력에도 불구하고 발생한 취약성, 개발자들의 실수로 인한 실제 취약점 사례들을 다루고, 발표자가 직접 발견한 버그를 활용한 익스플로잇도 시연할 예정이다.

◈Chaitin Security Research Lab의 Chen Nan 연구원은 “Box Escape: Discovering 10+ Vulnerabilities in VirtualBox” 발표를 통해 버추얼박스에 존재하는 취약점을 발견한 효율적인 퍼저 설계 아이디어, 기술적 방법과 더불어 취약점 상세 정보 및 익스플로잇 방법을 설명한다.

◈러시아 Positive Technologies 보안 연구원인 Alexander Popov는 “Four Bytes of Power: Exploiting CVE-2021-26708 in the Linux kernel” 제목으로 그가 발견한 CVE-2021-26708 취약점에 대해 설명한 후, x86_64용 페도라 33 서버에서 로컬 권한 상승에 대한 익스플로잇 방법을 설명할 예정이다. 제한된 커널 메모리 손상을 무기로 활용하는 방법 또한 소개된다.

◈Longterm Security 연구원들인 Philip Pettersson, Maxime Peterlin, Alexandre Adamski의 “Android Exploitation” 발표는 새롭게 최종 추가되었다. IPC를 관리하는 안드로이드 드라이버인 Binder는 여러 권한 상승 익스플로잇의 타깃이 되어 왔는데, 이 발표에서는 Binder에서 발견된 CVE-2020-0423에 대한 심층적 기술 설명과 함께 픽셀4에서의 익스플로잇 프로세스를 분석하고, 다른 기기와 비교할 예정이다.

◈Zer0Con2021의 마지막을 장식할 발표는 Huawei Singular Security Lab 소속 Gengming Liu, Shan Huang 연구원의 “Chrome Exploitation”이다. 이들은 Chromium의 보안 패치가 브라우저에서 제때 적용되지 않는 경우에 초점을 두어 연구를 진행하였고, 두개의 원데이 취약점(CVE-2020-16040, CVE-2020-16041)을 체인화하여 풀 체인 익스플로잇으로 만들었다. 해당 발표에서는 V8 익스플로잇 세부 정보, Mojo의 기본 통신 모델과 익스플로잇 기술을 공개한다. 마지막에는 단 한 번의 클릭으로 사용자 기기에서 민감한 데이터 유출이 가능한 익스플로잇 시연이 있을 예정이다.

제로콘은 높은 수준의 비공개 기술 컨퍼런스라는 특성상 참가자와 참가자 수를 제한하고 있다. 사전 등록 후, 주최측이 참석 가능 여부에 대해 등록자에게 최종 전달해 주게 된다. 컨퍼런스 주최사인 POC Security는 현재 10개국, 70여 명의 참가자들이 등록을 완료했다고 밝혔다.

등록 관련 정보는 다음과 같다.

[Zer0Con2021 등록]

- 등록 페이지: 클릭

- 등록: ~ 4월 5일

- 기타 문의: zer0con@pocsec.com

- 각종 공지: 클릭

★정보보안 대표 미디어 데일리시큐!★